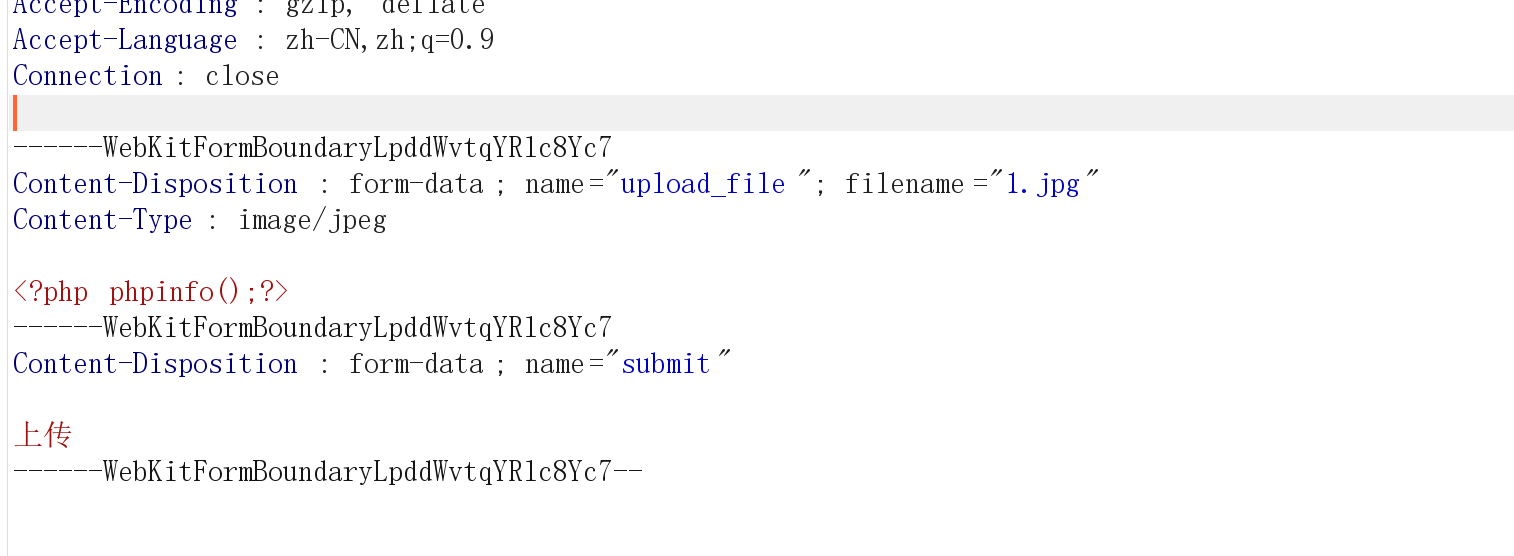

upload-labs 1-17新年快乐!祝各位师傅们在2023年shell拿到手软!!!pass-1第一关,先上传一个php文件,发现限制了只能上传.jpg/.png/.gif格式的文件,然后开始抓包,发现浏览器直接弹窗,并且bp没有抓到靶场的POST请求包,初步判断为前端过滤了,F12看了一下前端代码,发现了是js过滤。最简单的绕过方法:浏览器直接禁用JavaScript,这种方法缺点就...

xss-labs 1-18关打一下xss靶场巩固一下之前学的知识。在本地搭建靶场下载地址也可以直接在网上搜别人搭好的靶场。level-1根据这上面的提示不难发现注入点在这个url里面直接上payload<script>alert(1)</script>level-2直接把第一关payload放上去看一下,发现并没通关,看一下网页源码,可以看到输出payload的h2标...

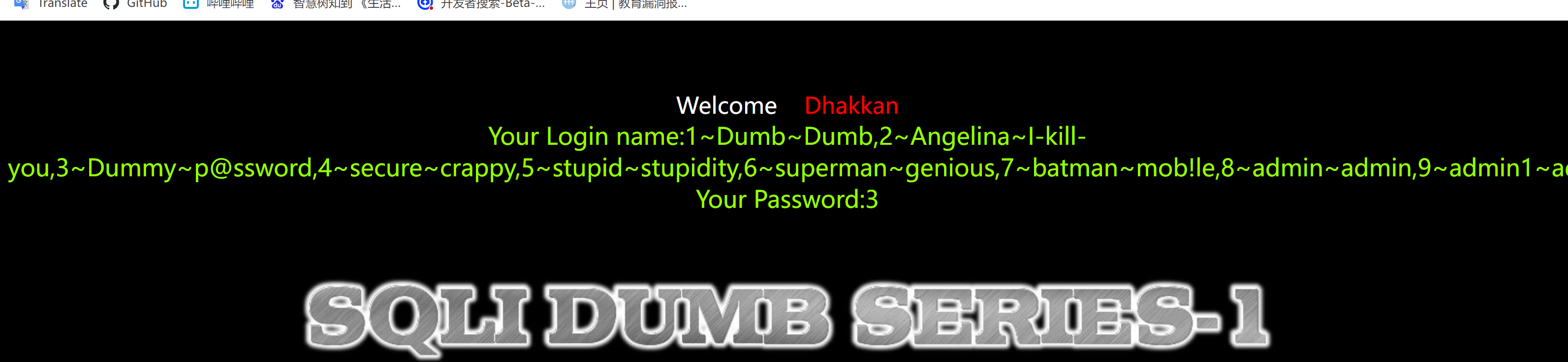

sqli-labs是一个非常经典的练习SQL注入的靶场,这里我来做题复习一下SQL注入。Less-1这里详细讲一下基本过程,后面就不赘述了,直接放payload判断字符型还是数字型?id=1 and 1=2 # 这里如果还是id=1的页面就说明为字符型 字符型要判断闭合符?id=1’这里闭合符为‘判断列数?id=1' group by 3--+判断回显位?id=-1&#...

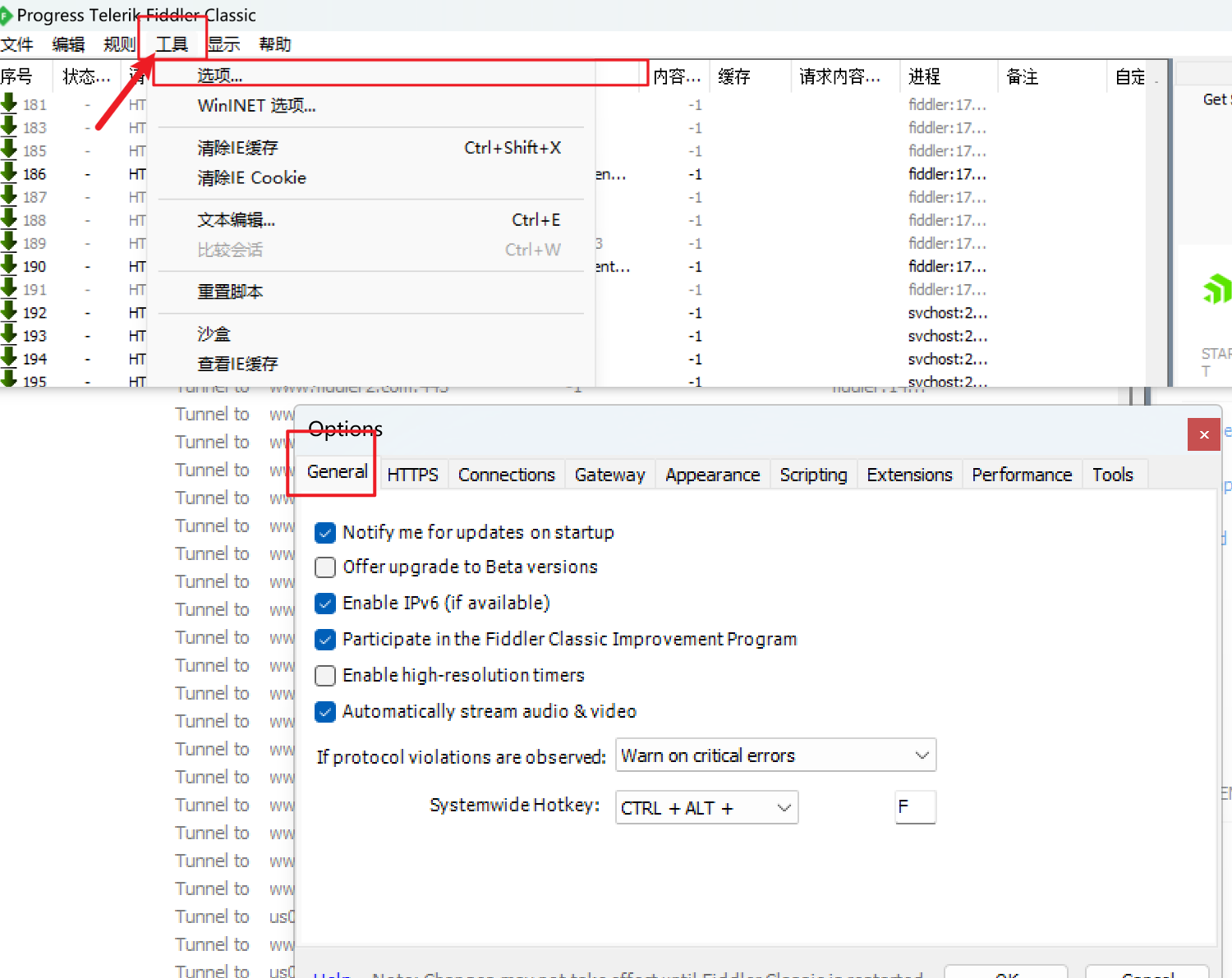

这两天花了很多时间搞这个移动端抓包环境,遇到了很多问题,踩了很多坑,这里总结一下具体的搭建方法。我这里选择是用自己的手机和电脑在同一局域网下来进行手机app的抓包,你也可以在电脑上装模拟器用相同的方法来搭建。一.fiddler的配置下载链接https://www.telerik.com/download/fiddler下载下来软件是全英文的,可以在网上找汉化包,我的汉化包不太行这里就不放链接...

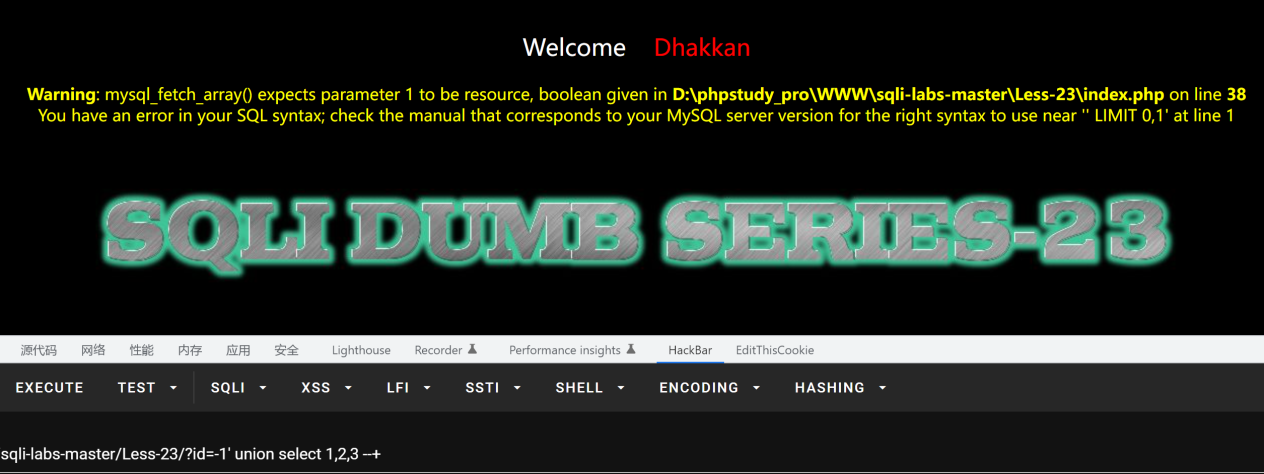

一.注释符过滤绕过(less-23)先看源码:$reg = "/#/";

$reg1 = "/--/";

$replace = "";

$id = preg_replace($reg, $replace, $id);

$id = preg_replace($reg1, $replace, $id);从源码中我们可以看出这里用$reg...