分类 web安全 下的文章

Apache shiro(550) 反序列化漏洞复现

Apache shiro介绍Apache Shiro是一种功能强大且易于使用的Java开源安全框架,它具有身份验证、访问授权、数据加密、会话管理等功能。漏洞原理当我们选择remember me时,服务器会将我们的身份验证信息先进行序列化,再使用AES加密,经过base64编码,写入到cookie。在识别身份时,根据加密的顺序,来对应解密的顺序,base64解码--AES解密--反序列化,这里...

2023-02-28

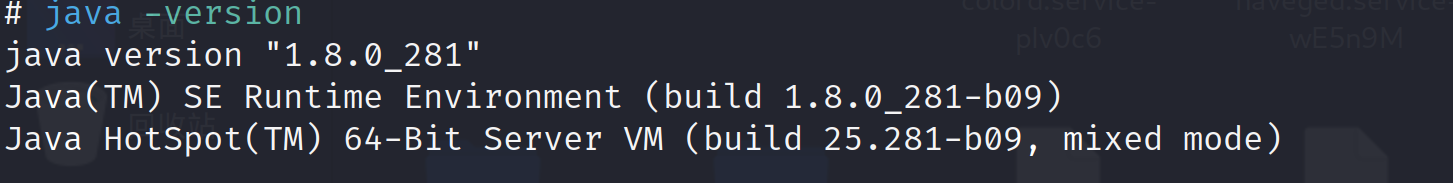

fastjson1.2.24反序列化漏洞复现

漏洞介绍fastJson 是一个由阿里巴巴研发的java库,可以把java对象转换为JSON格式,也可以把JSON字符串转换为对象。fastjson在解析json的过程中,支持使用autoType来实例化某一个具体的类,并调用该类的set/get方法来访问属性。通过查找代码中相关的方法,即可构造出一些恶意利用链。影响版本fastjson <= 1.2.24漏洞复现1.配置jdk先jav...

2023-02-27

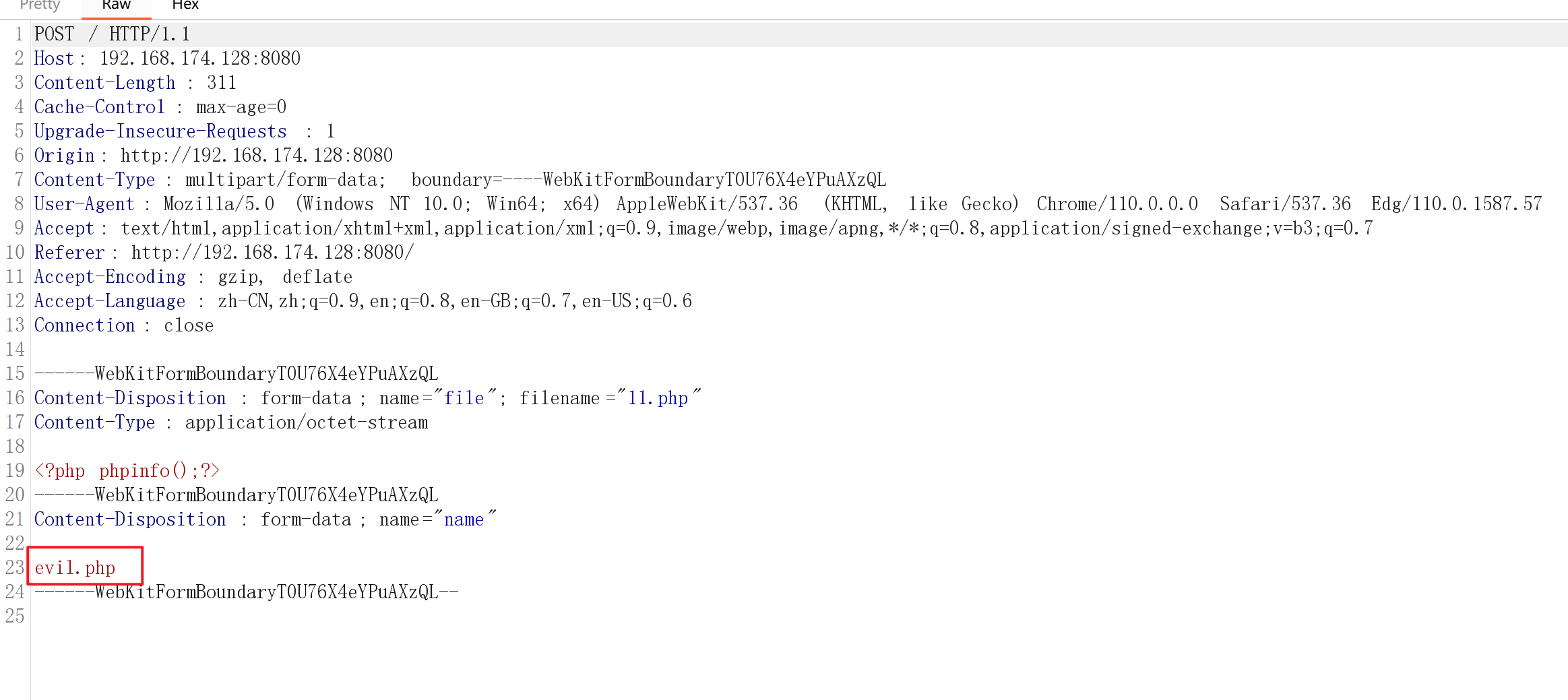

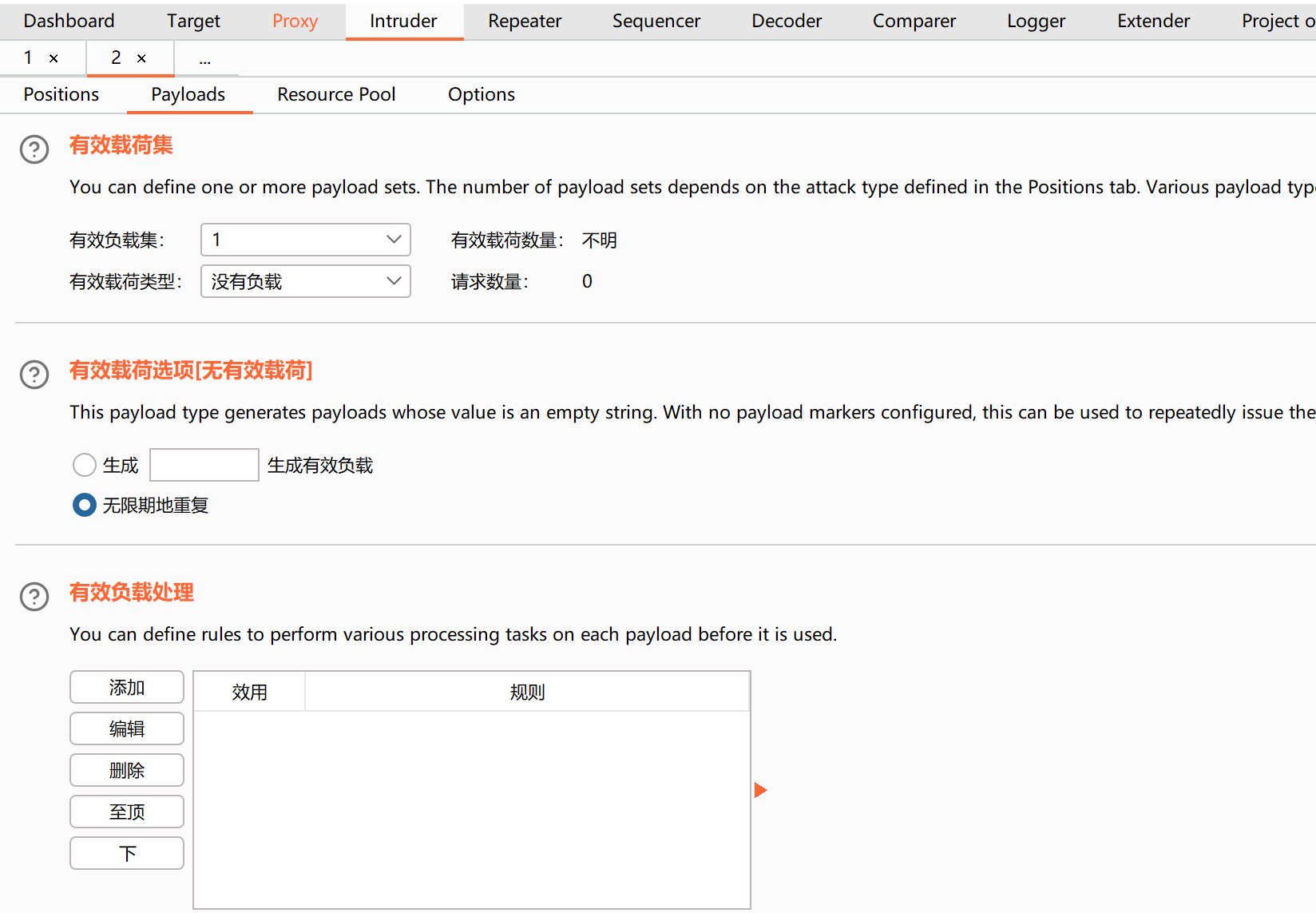

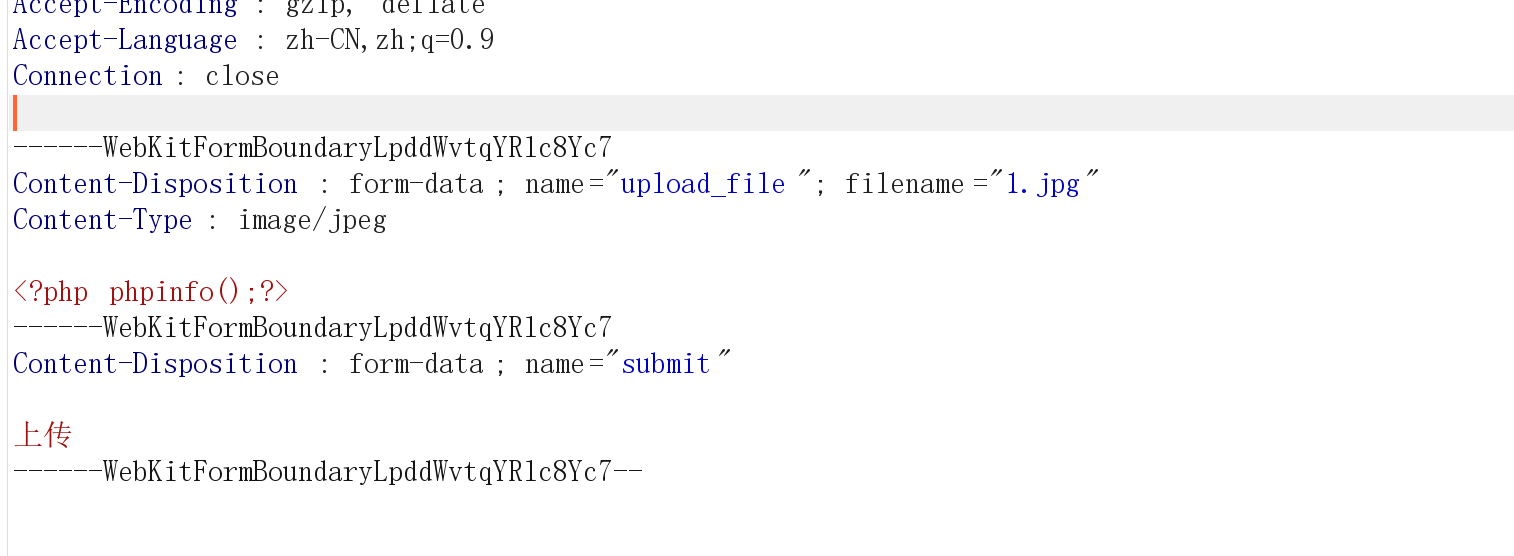

upload-labs 18-21

upload-labs 18-21pass-18从这关开始就需要代码审计了,先看一下源码$is_upload = false;

$msg = null;

if(isset($_POST['submit'])){

$ext_arr = array('jpg','png','gif');

$file...

2023-01-30

upload-labs 1-17

upload-labs 1-17新年快乐!祝各位师傅们在2023年shell拿到手软!!!pass-1第一关,先上传一个php文件,发现限制了只能上传.jpg/.png/.gif格式的文件,然后开始抓包,发现浏览器直接弹窗,并且bp没有抓到靶场的POST请求包,初步判断为前端过滤了,F12看了一下前端代码,发现了是js过滤。最简单的绕过方法:浏览器直接禁用JavaScript,这种方法缺点就...

2023-01-29

xss-labs 1-18关

xss-labs 1-18关打一下xss靶场巩固一下之前学的知识。在本地搭建靶场下载地址也可以直接在网上搜别人搭好的靶场。level-1根据这上面的提示不难发现注入点在这个url里面直接上payload<script>alert(1)</script>level-2直接把第一关payload放上去看一下,发现并没通关,看一下网页源码,可以看到输出payload的h2标...

2023-01-16

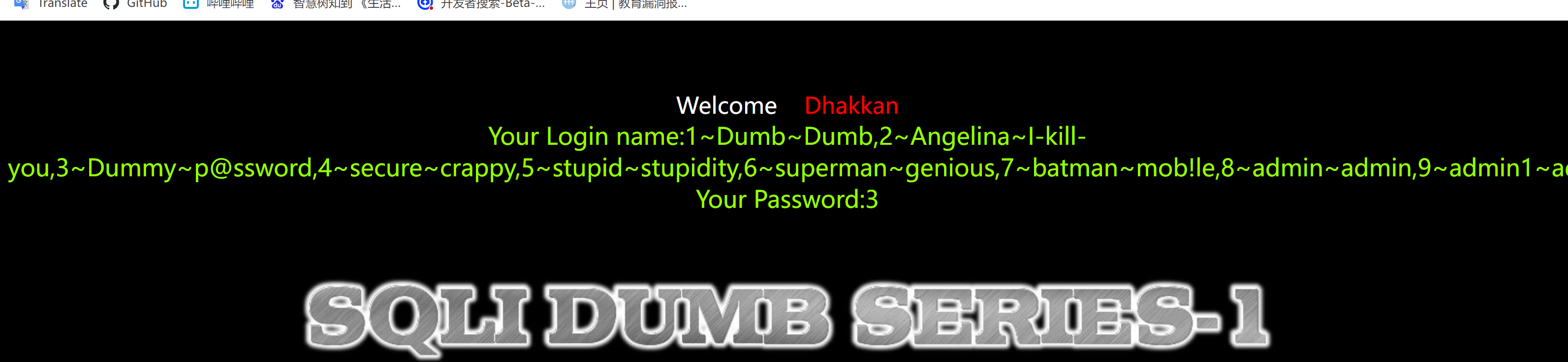

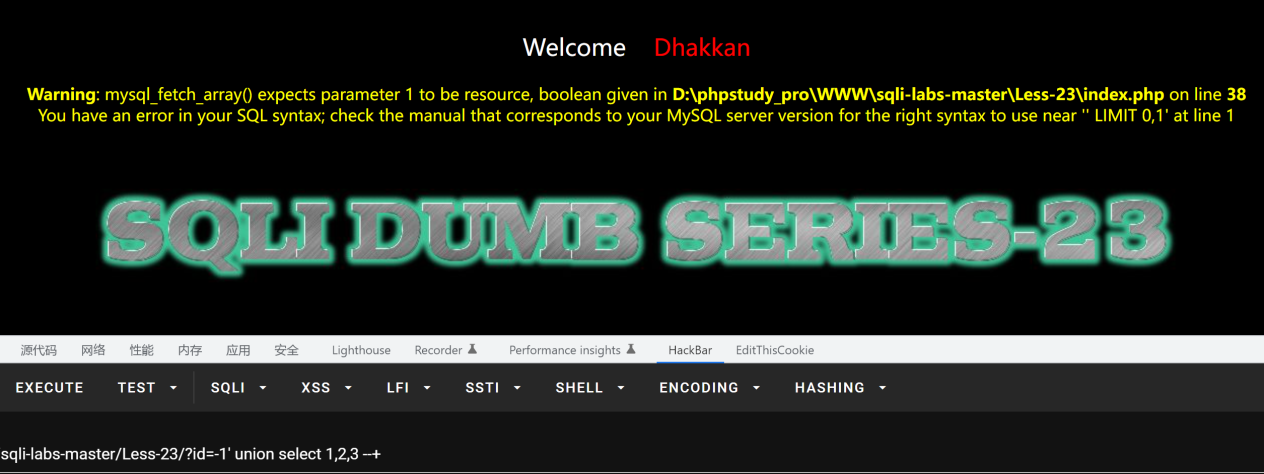

sqli-labs 1-22

sqli-labs是一个非常经典的练习SQL注入的靶场,这里我来做题复习一下SQL注入。Less-1这里详细讲一下基本过程,后面就不赘述了,直接放payload判断字符型还是数字型?id=1 and 1=2 # 这里如果还是id=1的页面就说明为字符型 字符型要判断闭合符?id=1’这里闭合符为‘判断列数?id=1' group by 3--+判断回显位?id=-1&#...

2023-01-10

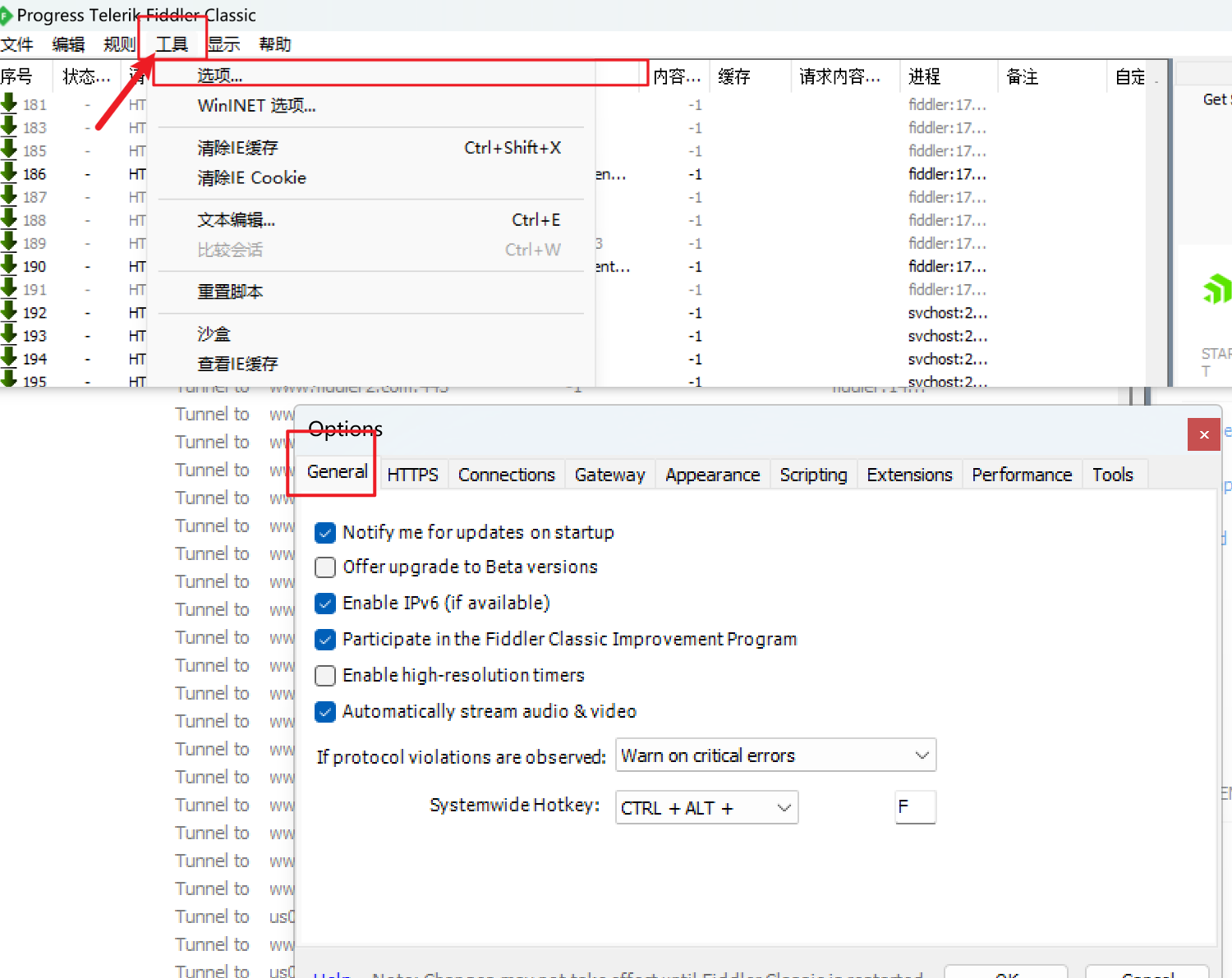

利用fiddler和bp搭建移动端app抓包环境

这两天花了很多时间搞这个移动端抓包环境,遇到了很多问题,踩了很多坑,这里总结一下具体的搭建方法。我这里选择是用自己的手机和电脑在同一局域网下来进行手机app的抓包,你也可以在电脑上装模拟器用相同的方法来搭建。一.fiddler的配置下载链接https://www.telerik.com/download/fiddler下载下来软件是全英文的,可以在网上找汉化包,我的汉化包不太行这里就不放链接...

2022-11-02